«Locky» чувствует себя довольно веселый громкое название. Но это также прозвище новый штамм вымогателей, так называемый, потому что он переименовывает все ваши важные файлы, так что они имеют расширение .locky. Конечно это не просто переименуйте файлы, он кодирует их сначала и – как вы, наверное, знаете о вымогателей – только мошенники имеют ключ расшифровки. Вы можете купить ключ дешифрования от мошенников через так называемые темные web. Мы видели цены варьируются от БТД 0,5 до BTC 1.00 (БТД является аббревиатурой «bitcoin», где один bitcoin в настоящее время стоит о $400 / £280).

Локи, установленные через поддельные счета-фактуры

Локи в настоящее время распространяется по электронной почте, содержащее вложения Word документ с вредоносных макросов. Сообщение электронной почты будет содержать аналогичные субъекта ATTN: счет J-98223146 и сообщение «Пожалуйста, смотрите прилагаемый счета (документ Microsoft Word) и перечислять платеж в соответствии с условиями, перечисленных в нижней части счета». Пример одного из этих писем можно увидеть ниже.

Скачать утилитучтобы удалить .locky files virus

прикрепленный к эти электронной почте сообщения будет вредоносный документ Word, содержащий имя похож на invoice_J-17105013.doc. При открытии документа, текст будет платные, и документ будет отображаться сообщение о том, что вы должны позволить макросы, если текст читается.

прикрепленный к эти электронной почте сообщения будет вредоносный документ Word, содержащий имя похож на invoice_J-17105013.doc. При открытии документа, текст будет платные, и документ будет отображаться сообщение о том, что вы должны позволить макросы, если текст читается.

Наиболее распространенным способом, что прибыл Локи является следующим:

- Вы получите письмо, содержащее вложенный документ (Troj/DocDl-КБК).

- Этот документ выглядит как абракадабру.

- Этот документ советует вам включить макросы, «если кодирование данных неверно.»

- Если вы включите макросы, вы на самом деле не исправить, кодировку текста (это уловки); Вместо этого выполняется код внутри документа, который сохраняет файл на диск и запускает его.

- Сохраненный файл (Troj/выкуп-CGX) служит downloader, который получает окончательный вредоносных Грузоподъёмность от мошенников.

- Окончательный полезная нагрузка может быть что угодно, но в этом случае обычно Locky вымогателей (Troj/выкуп-CGW).

Locky карабкается все файлы, соответствующие длинный список расширений, включая видео, изображения, исходный код и файлы Office. Locky даже карабкается wallet.dat, ваш файл Bitcoin бумажник, если у вас есть. Другими словами Если у вас есть больше BTCs в вашем бумажнике, чем стоимость выкупа и нет резервной копии, вы, скорее всего, платить. (И вы уже будете знать, как купить новых bitcoins и как оплатить с ними). Локи также удаляет все файлы службы моментальных снимков тома (VSS), также известный как теневые копии, что вы сделали. Теневые копии являются Windows способ сделать живой резервного копирования снимков без остановки работы – вам не нужно выйти или даже закрыть приложения сначала – поэтому они быстро и популярной альтернативой надлежащей процедуры резервного копирования.

Раз Locky готов ударить вас за выкуп, он уверен, вы увидите следующее сообщение, изменив вашего рабочего стола:

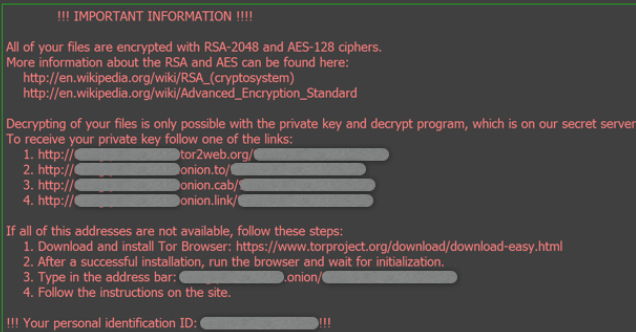

, если вы посетите темные веб-страницы в предупреждающее сообщение, то вы получите инструкции для оплаты, которые мы показали выше. К сожалению насколько мы можем сказать, есть нет ярлыков легко получить ваши данные обратно, если у вас нет последней резервной копии. Помните также, что как большинство вымогателей, Локи не просто борьба ваш C: диск. Он карабкается любые файлы в любой каталог на любой подключенный диск, что он может получить доступ, включая съемные диски, которые подключены в то время, или сети долей, которые являются доступными, включая серверы и компьютеры других людей, то ли они под управлением Windows, OS X или Linux. Если вы вошли качестве администратора домена, и вы получите пострадали от вымогателей, вы могли бы сделать действительно очень значительный ущерб. Давая себе вверх-противостоьте всю власть логин, вы могли бы когда-нибудь понадобится очень удобно, но пожалуйста, не делайте этого.

, если вы посетите темные веб-страницы в предупреждающее сообщение, то вы получите инструкции для оплаты, которые мы показали выше. К сожалению насколько мы можем сказать, есть нет ярлыков легко получить ваши данные обратно, если у вас нет последней резервной копии. Помните также, что как большинство вымогателей, Локи не просто борьба ваш C: диск. Он карабкается любые файлы в любой каталог на любой подключенный диск, что он может получить доступ, включая съемные диски, которые подключены в то время, или сети долей, которые являются доступными, включая серверы и компьютеры других людей, то ли они под управлением Windows, OS X или Linux. Если вы вошли качестве администратора домена, и вы получите пострадали от вымогателей, вы могли бы сделать действительно очень значительный ущерб. Давая себе вверх-противостоьте всю власть логин, вы могли бы когда-нибудь понадобится очень удобно, но пожалуйста, не делайте этого.

Локи шифрует данные и полностью меняет имена файлов

Когда начал Локи он будет создавать и назначать уникальный 16 шестнадцатеричный номер к жертве и будет выглядеть как F67091F1D24A922B. Locky будет затем проверить все локальные диски и несопоставленные сетевых ресурсов для файлов данных для шифрования. При шифровании файлов он будет использовать алгоритм шифрования AES и зашифрованы только те файлы, которые соответствуют следующие расширения:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Кроме того Локи будет пропускать все файлы, где полный путь и имя файла содержат одну из следующих строк:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Когда Локи шифрует файл, он будет переименовать файл в формате [unique_id] [идентификатор] .locky. Поэтому когда test.jpg шифруется он будет переименован в что-то вроде F67091F1D24A922B1A7FC27E19A9D9BC.locky. Уникальный идентификатор и другие данные будут также внедрены в конце зашифрованного файла.

Важно подчеркнуть, что Локи будет шифровать файлы на общих сетевых ресурсах, даже когда они не сопоставляются на локальный диск. Как предсказано это становится все более и более распространенным и все системные администраторы должны заблокировать все открытые сети, общие низкие возможные разрешения.

В рамках процесса шифрования Локи будет также удалить все теневые копии тома на компьютере так, что они не могут использоваться для восстановления файлов жертвы. Локи делает это, выполнив следующую команду:

vssadmin.exe Delete Shadows /All /Quiet

В панели задач Windows и в каждой папке, где файл был зашифрован Локи будет создавать заметки выкупа, называется _Locky_recover_instructions.txt. Этот выкуп записке содержится информация о что случилось с файлы и ссылки на странице расшифровщик жертвы.

ЧТО ДЕЛАТЬ?

- Резервное копирование регулярно и хранить недавние резервные копии внеофисной. Существуют десятки способов помимо вымогателей, что файлы могут внезапно исчезают, как пожар, наводнение, кражи, упал ноутбук или даже случайного удаления. Шифрования резервного копирования, и вам не придется беспокоиться о устройство резервного копирования, попадания в чужие руки.

- Не включить макросы в документе вложений, полученных по электронной почте. Майкрософт намеренно отключена auto выполнение макросов по умолчанию много лет назад в качестве меры безопасности. Большое количество вредоносных программ инфекций, полагаются на убедить вас, чтобы включить макросы, так что не делайте этого!

- Быть осторожным о нежелательных вложений. Мошенники, опираясь на эту дилемму, что вы не должны открыть документ, до тех пор, пока вы уверены, что это один, что вы хотите, но вы не можете сказать, если это один, что вы хотите, до тех пор, пока вы открываете его. Если вы сомневаетесь, оставьте его.

- Не дать себе больше входа мощности, чем необходимо. Самое главное не остаться вошли в систему как администратор, больше, чем это строго необходимо и избежать просмотра, открытия документов или других видов деятельности «Обычные трудозатраты» в то время как у вас есть права администратора.

- Рассмотреть установку Microsoft Office зрителей. Эти приложения просмотра позволяет увидеть, как выглядеть документы без их открытия в приложении Word или Excel, сам. В частности программное обеспечение viewer не поддерживает макросы на всех, поэтому нельзя включить макросы по ошибке!

- Рано патч, патч часто. Вредоносные программы, не прийти в через документ макросы часто опирается на ошибки безопасности в популярных приложений, включая управление, ваш браузер, Flash и многое другое. Чем раньше вы патч, меньше открытые отверстия остаются для мошенников воспользоваться.

Скачать утилитучтобы удалить .locky files virus

* SpyHunter сканер, опубликованные на этом сайте, предназначен для использования только в качестве средства обнаружения. более подробная информация о SpyHunter. Чтобы использовать функцию удаления, необходимо приобрести полную версию SpyHunter. Если вы хотите удалить SpyHunter, нажмите здесь.