„Locky” czuje się jak całkiem wesoły brzmiące nazwisko. Ale to także pseudonim nowy szczep wirusa ransomware, tak zwane, ponieważ zmienia nazwę wszystkich ważnych plików, tak że mają rozszerzenie .locky. Oczywiście to nie tylko zmiana nazwy plików, to koduje je po raz pierwszy, i -jak pewnie wiesz o ransomware – tylko Oszuści mają klucz odszyfrowywania. Możesz kupić klucz odszyfrowywania od oszustów za pośrednictwem tzw ciemne www. Ceny widziałem różnią się od BTC 0,5 BTC 1.00 (BTC jest skrótem od „bitcoin,” gdzie jeden bitcoin jest obecnie wart około $400 / £280).

Locky, zainstalowane za pomocą fałszywych faktur

Locky obecnie jest dystrybuowane za pośrednictwem poczty elektronicznej, który zawiera dokument Worda z zrobiony w złej intencji makra. Wiadomość e-mail będzie zawierać przedmiot podobny do ATTN: faktura J-98223146 i wiadomości, takie jak „Zobacz dołączone faktury (dokument Microsoft Word) oraz dokonanie płatności na zasadach wymienionych w dolnej części faktury”. Przykładem jednego z tych e-maili można zobaczyć poniżej.

podłączone do tych poczta elektroniczna wiadomości będzie złośliwy dokument programu Word, który zawiera nazwę podobną do invoice_J-17105013.doc. Gdy dokument jest otwarty, tekst zostanie jajecznica i dokument wyświetli się komunikat informujący, że należy włączyć makra, jeśli tekst jest nieczytelny.

podłączone do tych poczta elektroniczna wiadomości będzie złośliwy dokument programu Word, który zawiera nazwę podobną do invoice_J-17105013.doc. Gdy dokument jest otwarty, tekst zostanie jajecznica i dokument wyświetli się komunikat informujący, że należy włączyć makra, jeśli tekst jest nieczytelny.

Pobierz za darmo narzędzie do usuwaniaAby usunąć .locky files virus

Najczęstszym sposobem, który przybywa Locky jest następujący:

- Otrzymasz e-mail zawierający załączonego dokumentu (Troj/DocDl-BCF).

- Dokument wygląda Nossola.

- Dokument zaleca włączyć makra „Jeśli kodowanie danych jest niepoprawny.”

- Jeśli możesz włączyć makra, faktycznie nie poprawiaj, kodowanie tekstu (czyli podstępu); Zamiast tego można uruchomić kod wewnątrz dokumentu, który zapisuje plik na dysku i uruchamia go.

- Zapisany plik (Troj/Ransom-CGX) służy jako downloader, który pobiera ładunku ostateczny złośliwego oprogramowania od oszustów.

- Końcowe ładunku może być wszystko, ale w tym przypadku jest zwykle Locky Ransomware (Troj/Ransom-CGW).

Locky szyfruje wszystkie pliki które pasują długą listę rozszerzeń, w tym filmy, obrazy, kod źródłowy i plików pakietu Office. Locky miesza nawet wallet.dat, Bitcoin portfela plik, jeśli masz jeden. Innymi słowy Jeśli masz więcej BTCs w portfelu niż koszt okupu, a nie kopia zapasowa, jesteś bardzo prawdopodobne zapłacić. (I to już wiesz, jak kupić nowy bitcoins i jak płacić z nimi.) Locky również usuwa wolumin migawki Service (VSS) pliki, znany również jako kopie w tle, który może być dokonane. Kopie w tle są sposobem Windows co żywo kopii zapasowych zdjęć bez konieczności zaprzestania pracy – nie trzeba wylogowania lub nawet zamykanie aplikacji po raz pierwszy-więc są one szybkie i popularną alternatywą do właściwej procedury tworzenia kopii zapasowych.

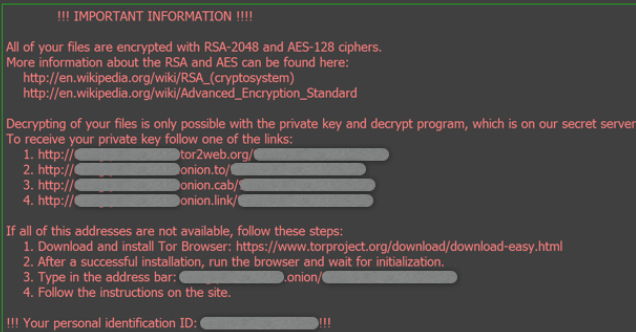

Raz Locky jest gotowy wobec uderzyć Ciebie dla okupu, to daje pewność, zobaczysz następujący komunikat przy wymiana twój pulpit tapeta:

, jeśli ty wizyta ciemne strony sieci web w komunikat ostrzegawczy, a następnie otrzymasz instrukcje dotyczące płatności, że pokazaliśmy powyżej. Niestety o ile można powiedzieć, istnieje nie łatwe skróty, aby uzyskać dane ponownie, jeśli nie masz ostatniej kopii zapasowej. Pamiętaj również, że podobnie jak większość ransomware, Locky tylko nie szyfrują twój C: przejażdżka. To miesza wszelkie pliki w dowolnym katalogu na dysk zamontowany to dostępu, w tym dysków wymiennych, które są podłączone w tym czasie, czy sieć akcji, że są dostępne, w tym serwerów i komputerów innych ludzi, czy są one uruchomione Windows, OS X i Linux. Jeśli jesteś zalogowany jako administrator domeny i oberwać ransomware, można zrobić bardzo rozległe szkody rzeczywiście. Dając sobie do przodu wszystkie uprawnienia logowania może kiedykolwiek potrzebne jest bardzo wygodne, ale proszę nie rób tego.

, jeśli ty wizyta ciemne strony sieci web w komunikat ostrzegawczy, a następnie otrzymasz instrukcje dotyczące płatności, że pokazaliśmy powyżej. Niestety o ile można powiedzieć, istnieje nie łatwe skróty, aby uzyskać dane ponownie, jeśli nie masz ostatniej kopii zapasowej. Pamiętaj również, że podobnie jak większość ransomware, Locky tylko nie szyfrują twój C: przejażdżka. To miesza wszelkie pliki w dowolnym katalogu na dysk zamontowany to dostępu, w tym dysków wymiennych, które są podłączone w tym czasie, czy sieć akcji, że są dostępne, w tym serwerów i komputerów innych ludzi, czy są one uruchomione Windows, OS X i Linux. Jeśli jesteś zalogowany jako administrator domeny i oberwać ransomware, można zrobić bardzo rozległe szkody rzeczywiście. Dając sobie do przodu wszystkie uprawnienia logowania może kiedykolwiek potrzebne jest bardzo wygodne, ale proszę nie rób tego.

Locky szyfruje dane i całkowicie zmienia nazwy plików

Po uruchomieniu Locky stworzy i przypisać unikatowy szesnastkowej 16 numer do ofiary i będzie wyglądać jak F67091F1D24A922B. Locky będzie skanować wszystkie dyski lokalne i niezamapowane udziałów sieciowych dla plików danych do szyfrowania. Podczas szyfrowania plików będzie używać algorytmu szyfrowania AES i szyfrować tylko te pliki, które odpowiadają następujące rozszerzenia:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Ponadto Locky będzie pominąć wszystkie pliki gdzie pełna ścieżka i nazwa pliku zawiera jeden z następujących ciągów:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Gdy Locky szyfruje plik to zmień nazwę pliku do formatu .locky [unique_id] [identyfikator]. Tak test.jpg jest szyfrowane chcieliby być przemianowany na coś w stylu F67091F1D24A922B1A7FC27E19A9D9BC.locky. Unikatowy identyfikator i innych informacji będzie również osadzony w końcu zaszyfrowany plik.

Ważne jest, aby podkreślić, że Locky będzie szyfrowania plików na udziały sieciowe, nawet gdy nie są mapowane na lokalnym dysku twardym. Zgodnie z przewidywaniami to staje się coraz bardziej powszechne i wszystkich administratorów systemu należy zablokować wszystkie otwarte sieci udostępnionych do możliwie jak najniższej uprawnienia.

Jako część procesu szyfrowania Locky spowoduje również usunięcie wszystkich kopii woluminu w tle na komputerze tak, że nie można przywrócić pliki ofiary. Locky to wykonując następujące polecenie:

vssadmin.exe Delete Shadows /All /Quiet

Na pulpicie systemu Windows i w każdym folderze, gdzie plik został zaszyfrowany Locky spowoduje utworzenie okupu notatki o nazwie _Locky_recover_instructions.txt. Ten okupu zawiera informacje o tym co się stało do ofiary pliki i linki do strony rozszyfrował.

CO ROBIĆ?

- Kopię zapasową regularnie i przechowywać poza terenem zakładu ostatniej kopii zapasowej. Istnieją dziesiątki sposobów niż ransomware, że pliki mogą nagle znikają, jak ognia, powodzi, kradzieży, spadła laptopa lub nawet przypadkowego usunięcia. Szyfruj kopii zapasowych i nie musisz się martwić o urządzenie kopia zapasowa dostaniem się w niepowołane ręce.

- Nie włączyć makra w załączniki dokumentów otrzymane mailem. Microsoft celowo wyłączony auto wykonywanie makra domyślnie wiele lat temu, jako środek bezpieczeństwa. Sporo malware infekcji polegać na przekonanie, aby włączyć makra na, więc nie rób tego!

- Być ostrożnym o nieproszonych załączników. Oszuści bazują na dylemat, który nie powinien otworzyć dokument, dopóki nie upewnisz się, że jest to jeden, który chcesz, ale nie można powiedzieć, czy jest jeden, który chcesz, dopóki nie można go otworzyć. W razie wątpliwości, go pominąć.

- Nie daj sobie więcej logowania mocy niż potrzeba. Co najważniejsze nie Pozostań zalogowany jako administrator, dłużej, niż jest to bezwzględnie konieczne i uniknąć przeglądania, otwierania dokumentów lub innych działań „regularnej pracy” a masz uprawnienia administratora.

- Rozważ zainstalowanie przeglądarki Microsoft Office. Te aplikacje przeglądarki pozwalają zobaczyć, jak wyglądają dokumenty bez ich otwierania w programie Word lub Excel, sam. W szczególności oprogramowanie przeglądarka nie obsługuje makra w ogóle, więc nie można włączyć makra przez pomyłkę!

- Patch na początku, często patch. Złośliwego oprogramowania, które nie pochodzą za pomocą makra dokumentu często opiera się na zabezpieczenie pluskwy w popularnych aplikacji, łącznie z Office, przeglądarki, Flash i więcej. Prędzej ty łatka, mniej otwarte otwory pozostają na oszustów do wykorzystania.

Pobierz za darmo narzędzie do usuwaniaAby usunąć .locky files virus

* SpyHunter skanera, opublikowane na tej stronie, jest przeznaczony do użycia wyłącznie jako narzędzie do wykrywania. więcej na temat SpyHunter. Aby użyć funkcji usuwania, trzeba będzie kupić pełnej wersji SpyHunter. Jeśli ty życzyć wobec odinstalować SpyHunter, kliknij tutaj.