«Pane» føles ganske muntre-klingende navn. Men det er også kallenavnet på en ny stamme av ransomware, såkalt fordi det gir alle viktige filer slik at de har filtypen .locky. Selvfølgelig, det bare endre navnet ikke på filene krypteres dem først og -som du sikkert vet om ransomware-bare skurkene har dekrypteringsnøkkelen. Du kan kjøpe det decryption nøkkelen fra crooks via såkalte mørke web. Prisene vi har sett varierer fra BTC 0,5 til BTC 1,00 (BTC er forkortelse for «bitcoin», hvor en bitcoin er verd om $400 / £280).

Pane installert via falske fakturaer

Pane blir for tiden distribuert via e-post som inneholder ord dokumentet vedlegg med skadelige makroer. E-postmeldingen inneholder et emne ligner ATTN: faktura J-98223146 og en melding som «Se vedlagt fakturaen (Microsoft Word-dokument) og betale betaling vilkårene oppført nederst på fakturaen». Et eksempel på en av disse e-postene kan sees nedenfor.

lagt til disse e-post meldinger vil bli en skadelig Word-dokument som inneholder et navn som ligner på invoice_J-17105013.doc. Når dokumentet åpnes, teksten vil være forvrengt og dokumentet vises en melding om at du bør aktivere makroene hvis teksten er uleselig.

lagt til disse e-post meldinger vil bli en skadelig Word-dokument som inneholder et navn som ligner på invoice_J-17105013.doc. Når dokumentet åpnes, teksten vil være forvrengt og dokumentet vises en melding om at du bør aktivere makroene hvis teksten er uleselig.

Last ned verktøyet for fjerningfjerne .locky files virus

Den vanligste måten som Locky kommer er som følger:

- Du mottar en epost med et vedlagt dokument (Troj/DocDl-milliarder Kubikkfot).

- Dokumentet ser ut som gobbledegook.

- Dokumentet ber deg om å aktivere makroer «Hvis data koding er feil.»

- Hvis du aktiverer makroer, retter du faktisk ikke tekstkodingen (som er et påskudd); i stedet kjøre du koden i dokumentet som lagrer en fil på disken og kjører den.

- Den lagrede filen (Troj/Ransom-CGX) fungerer som en dataoverførte, som henter den siste malware nyttelasten fra crooks.

- Den siste nyttelasten kan være alt, men i dette tilfellet er vanligvis den Pane Ransomware (Troj/Ransom-CGW).

Pane scrambles alle filer som samsvarer med en lang liste over filtyper, inkludert videoer, bilder, kildekoden og Office-filer. Pane selv scrambles wallet.dat, Bitcoin lommebok filen hvis du har en. Med andre ord, hvis du har flere BTCs i lommeboken enn kostnaden for løsepenger, og ingen sikkerhetskopi, er du svært sannsynlig til å betale seg. (Og du vet allerede hvordan å kjøpe nye bitcoins, og hvordan betale med dem.) Pane fjerner også Volume Snapshot Service (VSS) filer, også kjent som skyggekopier, som du har gjort. Skyggekopier er Windows måten å live backup bilder uten å opphøre arbeider-du ikke trenger å logge ut eller med lukke programmene først-slik at de er en rask og populært alternativ til en skikkelig backup prosedyre.

En gang Pane er klar til å slå opp løsepenger, det gjør du ser følgende melding ved å endre skrivebordsbakgrunnen:

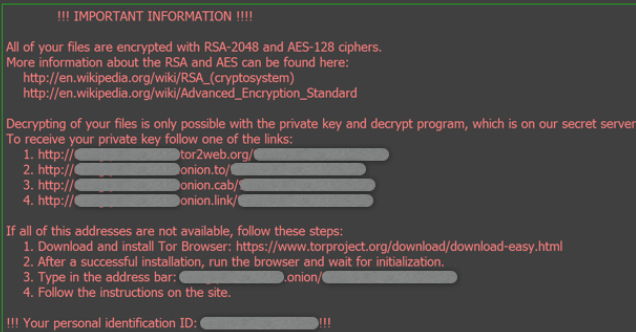

hvis du besøker mørke websiden i advarselsmeldingen, og du får instruksjoner for betaling som vi viste ovenfor. Dessverre, så vidt vi vet, det er ingen enkel snarveier å få data tilbake hvis du ikke har en nylig sikkerhetskopi. Husk også at som de fleste ransomware, Locky ikke bare rykke C: stasjonen. Det scrambles eventuelle filer i en katalog på en montert stasjon at det får tilgang, inkludert flyttbare stasjoner som er plugget samtidig, eller nettverk aksjer som er tilgjengelig, inkludert servere og andre datamaskiner, om de kjører Windows, OS X eller Linux. Hvis du er logget på som domeneadministrator og du blir truffet av ransomware, kan du gjøre svært omfattende skader faktisk. Gi deg foran alle logikk kraft du kanskje trenger er veldig praktisk, men kan ikke gjøre det.

hvis du besøker mørke websiden i advarselsmeldingen, og du får instruksjoner for betaling som vi viste ovenfor. Dessverre, så vidt vi vet, det er ingen enkel snarveier å få data tilbake hvis du ikke har en nylig sikkerhetskopi. Husk også at som de fleste ransomware, Locky ikke bare rykke C: stasjonen. Det scrambles eventuelle filer i en katalog på en montert stasjon at det får tilgang, inkludert flyttbare stasjoner som er plugget samtidig, eller nettverk aksjer som er tilgjengelig, inkludert servere og andre datamaskiner, om de kjører Windows, OS X eller Linux. Hvis du er logget på som domeneadministrator og du blir truffet av ransomware, kan du gjøre svært omfattende skader faktisk. Gi deg foran alle logikk kraft du kanskje trenger er veldig praktisk, men kan ikke gjøre det.

Pane krypterer dataene og endrer fullstendig filnavnene

Når Locky startes opprettes og tilordnes et unikt 16 heksadesimale tall til offeret og vil se som F67091F1D24A922B. Pane vil deretter skanne alle lokale stasjoner og ikke-tilordnede nettverksressurser for datafiler kryptere. Når kryptere filer vil bruke AES krypteringsalgoritme og bare kryptere filene som samsvarer med følgende filtyper:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Videre hopper Locky filer der du fullstendig bane og filnavnet inneholder ett av følgende:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Når Locky krypterer en fil vil det gi filen i formatet [unique_id] [identifikator] .locky. Så når navnet test.jpg krypteres ville det bli omdøpt til noe som F67091F1D24A922B1A7FC27E19A9D9BC.locky. Den unike IDen og annen informasjon vil også være innebygd i slutten av den krypterte filen.

Det er viktig å understreke at Locky vil kryptere filer på nettverksressurser selv når de ikke er tilordnet en lokal stasjon. Som spådd, dette blir mer vanlig og alle systemadministratorer bør låse alle åpne Nettverksdelt laveste tillatelsene mulig.

Som en del av krypteringsprosessen slettes Locky også alle skyggekopier for volum på datamaskinen slik at de ikke kan brukes til å gjenopprette offerets filer. Pane gjør dette ved å kjøre følgende kommando:

vssadmin.exe Delete Shadows /All /Quiet

I Windows-skrivebordet og i hver mappe hvor en fil ble kryptert, opprettes Locky løsepenger notater kalt _Locky_recover_instructions.txt. Denne løsepenge notat inneholder informasjon om hva som skjedde med offerets filer og koblinger til siden decrypter.

HVA Å GJØRE?

- Backup regelmessig og holde en nylig sikkerhetskopi off-site. Det finnes dusinvis av måter enn ransomware som filer kan plutselig forsvinne, som brann, flom, tyveri, en droppet laptop eller selv en utilsiktet sletting. Kryptere sikkerhetskopien og du trenger ikke å bekymre deg for sikkerhetskopieringsenheten faller i gale hender.

- Ikke aktivere makroer i dokumentet vedlegg som du mottar via e-post. Microsoft slått bevisst av automatisk kjøring av makroer som standard for mange år siden som et sikkerhetstiltak. Mye av malware infeksjoner stole på å overbevise du aktiverer makroer tilbake, så ikke gjør det!

- Være forsiktig med uønskede vedlegg. Skurkene er avhengig av dilemmaet at du ikke åpner et dokument til du er sikker på at det er du vil, men du kan ikke fortelle om det er du ønsker før du åpner den. Hvis du er i tvil, kan du la den ut.

- Ikke gi deg selv mer logikk kraft enn du trenger. Viktigst, ikke bo logget inn som administrator lenger enn er strengt nødvendig, og unngå weblesing, åpne dokumenter eller andre «vanlig arbeid» aktiviteter mens du har administratorrettigheter.

- Vurdere installere Microsoft Office seerne. Programmene viewer lar deg se hvordan dokumenter ser ut uten å åpne dem i Word eller Excel selv. Spesielt støtter seer programvare ikke makroer, så du ikke kan aktivere makroer ved en feil!

- Patch tidlig, patch ofte. Malware som ikke kommer i via dokumentet makroer ofte avhengig av garanti avlyttinger inne populære programmer, inkludert Office, nettleseren, Flash og mer. Jo raskere du lappen, færre åpne hullene forblir skurkene å utnytte.

Last ned verktøyet for fjerningfjerne .locky files virus

* SpyHunter skanner, publisert på dette nettstedet er ment å brukes som et søkeverktøy. mer informasjon om SpyHunter. For å bruke funksjonen for fjerning, må du kjøpe den fullstendige versjonen av SpyHunter. Hvis du ønsker å avinstallere SpyHunter. klikk her.