“Locky” sembra piuttosto un nome dal suono allegro. Ma è anche il soprannome di un nuovo ceppo di ransomware, cosiddetto perché viene rinominato tutti i file importanti in modo che abbiano l’ estensione .locky. Naturalmente, essa non basta Rinomina i file, li ricombina in primo luogo, e – come probabilmente conoscete circa ransomware – solo i truffatori hanno la chiave di decrittazione. È possibile acquistare la chiave di decrittografia da truffatori tramite il cosiddetto web scuro. I prezzi che abbiamo visto variano da BTC 0,5 a BTC 1.00 (BTC è acronimo di “bitcoin”, dove un bitcoin vale attualmente circa 400 $/ £280).

Locky installato tramite fatture false

Locky è attualmente distribuito tramite posta elettronica contenente allegati di documento di Word con macro dannose. Il messaggio di posta elettronica conterrà un soggetto simile a all’attenzione di: fattura J-98223146 e un messaggio come “Si prega di vedere la fattura allegata (documento Microsoft Word) ed effettuare il pagamento secondo le condizioni elencate nella parte inferiore della fattura”. Un esempio di una di queste email può essere visto sotto.

associate a queste email messaggi sarà un documento dannoso di Word che contiene un nome simile a invoice_J-17105013.doc. Quando il documento viene aperto, il testo verrà essere criptato e il documento verrà visualizzato un messaggio che informa che è necessario abilitare le macro se il testo è illeggibile.

associate a queste email messaggi sarà un documento dannoso di Word che contiene un nome simile a invoice_J-17105013.doc. Quando il documento viene aperto, il testo verrà essere criptato e il documento verrà visualizzato un messaggio che informa che è necessario abilitare le macro se il testo è illeggibile.

Scarica lo strumento di rimozionerimuovere .locky files virus

Il modo più comune che arriva Locky è come segue:

- Riceverai una email contenente un documento allegato (Troj/DocDl-BCF).

- Il documento è simile al gobbledegook.

- Il documento vi consiglia di attivare le macro “se”la codifica di dati non corretta.

- Se si attiva macro, è in realtà non correggere la codifica del testo (che è un sotterfugio); invece, si esegue il codice all’interno del documento che salva un file su disco e lo esegue.

- Il file salvato (Troj/Ransom-CGX) serve come un downloader, che recupera il payload di malware finale da truffatori.

- L’ultimo carico utile potrebbe essere qualsiasi cosa, ma in questo caso è di solito il Ransomware Locky (Troj/Ransom-CGW).

Locky rimescola tutte le file che corrispondono a una lunga lista di estensioni, tra cui video, immagini, codice sorgente e file di Office. Locky scrambles anche wallet.dat, il tuo file portafoglio Bitcoin, se ne hai uno. In altre parole, se avete più BTCs nel tuo portafoglio rispetto al costo del riscatto e nessun backup, sei molto probabile a saldare i conti. (E si sa già come acquistare nuovi Bitcoin e come pagare con loro). Locky rimuove anche i file di servizio Snapshot del Volume (VSS), noto anche come copie shadow, che si può avere fatto. Le copie shadow sono il modo Windows live backup snapshot senza dover smettere di lavorare-non è necessario per effettuare il logout o addirittura di chiudere le applicazioni in primo luogo – quindi sono un’alternativa rapida e popolare per una corretta procedura di backup.

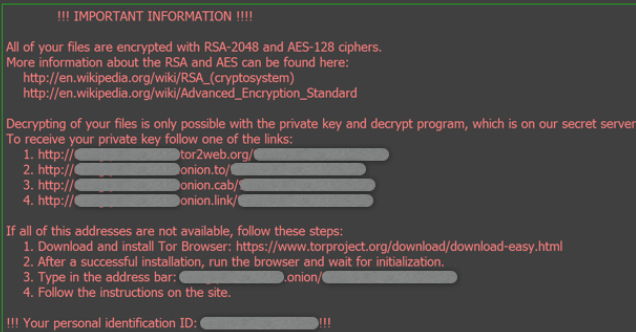

Una volta Locky è pronta a chiederti il riscatto, si assicura che viene visualizzato il messaggio seguente modificando lo sfondo del desktop:

se si visita la pagina web scuro dato nel messaggio di avviso, quindi riceverai le istruzioni per il pagamento che vi abbiamo mostrato sopra. Purtroppo, per quanto possiamo dire, non ci sono scorciatoie facile ottenere i dati indietro se non hai un backup recente. Ricorda, inoltre, che come la maggior parte ransomware, Locky non appena rimescolare l’unità c:. Si arrampica qualsiasi file in qualsiasi directory su qualsiasi unità montata che può accedere, incluse le unità rimovibili che siano collegati al tempo, o condivisioni di rete che sono accessibili, compresi i server e i computer di altre persone, se sono in esecuzione Windows, OS X o Linux. Se è connessi come amministratore di dominio e vieni colpito da ransomware, si potrebbero fare danni molto estesi in effetti. Dare se stessi davanti tutto il potere di accesso che potrebbe aver bisogno è molto conveniente, ma per favore non fatelo.

se si visita la pagina web scuro dato nel messaggio di avviso, quindi riceverai le istruzioni per il pagamento che vi abbiamo mostrato sopra. Purtroppo, per quanto possiamo dire, non ci sono scorciatoie facile ottenere i dati indietro se non hai un backup recente. Ricorda, inoltre, che come la maggior parte ransomware, Locky non appena rimescolare l’unità c:. Si arrampica qualsiasi file in qualsiasi directory su qualsiasi unità montata che può accedere, incluse le unità rimovibili che siano collegati al tempo, o condivisioni di rete che sono accessibili, compresi i server e i computer di altre persone, se sono in esecuzione Windows, OS X o Linux. Se è connessi come amministratore di dominio e vieni colpito da ransomware, si potrebbero fare danni molto estesi in effetti. Dare se stessi davanti tutto il potere di accesso che potrebbe aver bisogno è molto conveniente, ma per favore non fatelo.

Locky crittografa i dati e cambia completamente i nomi dei file

Quando viene avviato Locky creerà e assegna un unico 16 esadecimale numero alla vittima e avrà un aspetto come F67091F1D24A922B. Locky volontà quindi analizzare tutte le unità locali e condivisioni di rete non connessa per file di dati da crittografare. Quando la crittografia di file che utilizza l’algoritmo di crittografia AES e crittografare solo i file che corrispondono le seguenti estensioni:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Inoltre, Locky ignorerà qualsiasi file dove il percorso completo e nome del file contengono una delle seguenti stringhe:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Quando Locky crittografa un file rinominerà il file per il formato [unique_id] [identificatore] .locky. Così quando test. jpg viene crittografato potrebbe essere rinominato a qualcosa come F67091F1D24A922B1A7FC27E19A9D9BC.locky. L’ID univoco e altre informazioni verranno inoltre incorporate in alla fine del file crittografato.

È importante sottolineare che Locky crittografare i file nelle condivisioni di rete anche quando non sono mappati in un’unità locale. Come previsto, questo sta diventando sempre più comune e tutti gli amministratori di sistema dovrebbero bloccare tutte le rete aperta ha condiviso le autorizzazioni più basso possibile.

Come parte del processo di crittografia, Locky cancellerà anche tutte le copie del Volume di ombra sulla macchina di modo che non possono essere utilizzati per ripristinare i file della vittima. Locky fa eseguendo il seguente comando:

vssadmin.exe Delete Shadows /All /Quiet

Nel desktop di Windows e in ogni cartella dove è stato crittografato un file, Locky creerà riscatto chiamato _Locky_recover_instructions.txt. Questa nota di riscatto contiene informazioni su quello che è successo a file e link alla pagina decrypter della vittima.

cosa fare?

- Backup regolarmente e mantenere una copia di backup recente off-site. Ci sono decine di modi diversi da ransomware che file possono improvvisamente sparisce, come incendi, inondazioni, furti, un computer portatile caduto o anche un’eliminazione accidentale. Crittografare il backup e non dovrai preoccuparti per il dispositivo di backup che cade nelle mani sbagliate.

- Non attivare le macro in documenti allegati ricevuti tramite e-mail. Microsoft deliberatamente disattivata l’esecuzione automatica delle macro per impostazione predefinita molti anni fa come una misura di sicurezza. Un sacco di malware infezioni si affidano a convincere di attivare le macro, quindi non farlo!

- Essere cauti allegati non richiesti. I truffatori si affidano il dilemma che si non dovrebbe aprire un documento fino a quando non sei sicuro che è quello che si desidera, ma non si può dire se è quello che si desidera finché non si apre. In caso di dubbio, lasciarlo fuori.

- Voi stessi non dare più potere di accesso di cui avete bisogno. La cosa più importante, non rimanere loggato come amministratore più del tempo strettamente necessario ed evitare di navigazione, apertura di documenti o altre attività di “lavoro ordinario” mentre si dispone di diritti di amministratore.

- Considerare l’installazione i visualizzatori di Microsoft Office. Queste applicazioni di visualizzazione consentono di visualizzare l’aspetto documenti senza aprirli in Word o Excel stesso. In particolare, il software del visualizzatore non supporta le macro a tutti, quindi non è possibile attivare le macro per errore!

- Presto patch, patch spesso. Malware che non arriva via macro documento spesso si basa su bug di sicurezza in applicazioni popolari, tra cui Office, browser, Flash e altro ancora. La prima è la patch, i fori aperti meno rimangono per i criminali di sfruttare.

Scarica lo strumento di rimozionerimuovere .locky files virus

* SpyHunter scanner, pubblicati su questo sito, è destinato a essere utilizzato solo come uno strumento di rilevamento. più informazioni su SpyHunter. Per utilizzare la funzionalità di rimozione, sarà necessario acquistare la versione completa di SpyHunter. Se si desidera disinstallare SpyHunter, Clicca qui.