Cerber 2.0 ransomware virus è una versione aggiornata di Cerber virus. Gli autori di questo progetto di ransomware hanno deciso di intensificare il gioco ransomware e creare una variante ancora più complicata che differenziare da altri virus di cripto-ransomware e, naturalmente, di superarli. La seconda versione del virus indicati non può essere decrittografata con Cerber Decryptor piu ‘, come i difetti nel codice ransomware sono stati aggiornati. Questa minaccia è anche stato protetto anche con un programma di compressione diverso per aggravare il lavoro dei ricercatori malware e impedire loro di analizzare il virus.

proprio come la versione precedente, la seconda versione file della vittima crittografati e invece di aggiungere l’estensione di .cerber, aggiunge l’estensione di file di .cerber2 a loro. Un altro fatto importante è che questa variante utilizza Microsoft API CryptGenRandom per creare una chiave di crittografia, che è due volte più lunga di quello che è stato utilizzato nella versione precedente del virus – ora i pesi chiavi 32 byte. Il nostro ricercatore ha scoperto che il virus è stato programmato non per crittografare i computer che dispongono di queste lingue da impostare come predefinito:

proprio come la versione precedente, la seconda versione file della vittima crittografati e invece di aggiungere l’estensione di .cerber, aggiunge l’estensione di file di .cerber2 a loro. Un altro fatto importante è che questa variante utilizza Microsoft API CryptGenRandom per creare una chiave di crittografia, che è due volte più lunga di quello che è stato utilizzato nella versione precedente del virus – ora i pesi chiavi 32 byte. Il nostro ricercatore ha scoperto che il virus è stato programmato non per crittografare i computer che dispongono di queste lingue da impostare come predefinito:

Scarica lo strumento di rimozionerimuovere Cerber 2.0 ransomware

Armenian, Azerbaijani, Belarusian, Georgian, Kirghiz, Kazakh, Moldovian, Russian, Turkmen, Tadjik, Ukrainian, Uzbek.

se rileva che l’utente del computer parla uno di questi linguaggi, stermina stessa, in altre parole, implementa Cerber 2.0 rimozione. In caso contrario, si inizia la procedura di crittografia. Il virus è impostato non per crittografare cartelle di sistema predefinito e lasciare il programma di base non crittografato (ad esempio base browser Internet, Flash Player, impostazioni locali, esempio musica, video, immagini e dati di computer predefinito simili). Il resto dei file personali vittime ottenere crittografati con una crittografia potente e diventano inutile. È impossibile da manipolare questi file comunque a meno che la vittima ha una chiave di decrittografia, che, purtroppo, deve essere acquistato da cyber criminali che hanno creato questo virus.

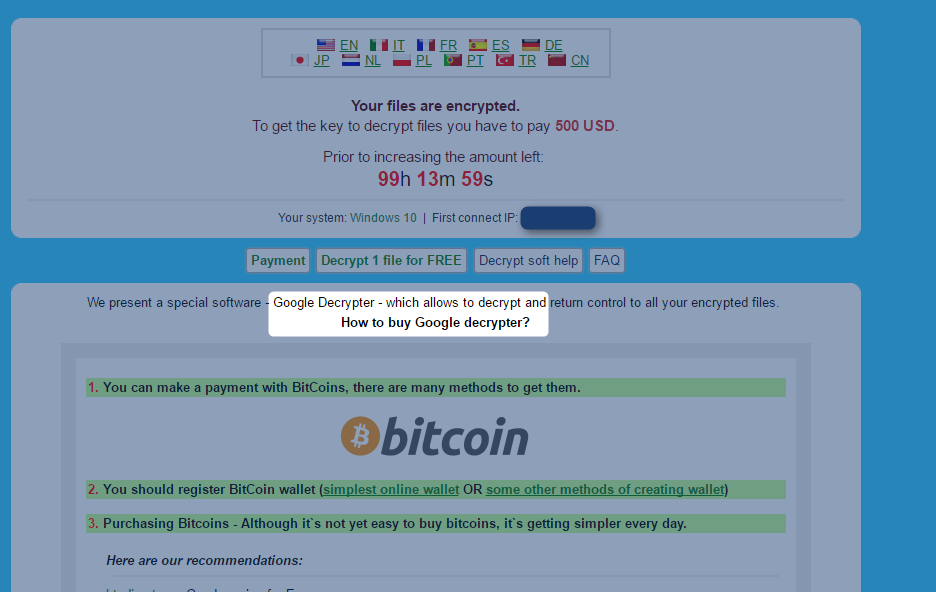

Il virus di Cerber 2 crea # DECRITTOGRAFARE MY FILES #. txt e. html # DECRITTOGRAFARE MY FILES # file e li lascia sul computer, inoltre, cambia la carta da parati e attiva il file vbs, che parla all’utente, affermando che tutti i documenti, foto e database sono stati crittografati. Questi file di sinistra dal virus possono essere chiamati ransom note; sia. html e. txt file iniziano con tali linee:

Non riesci a trovare i file che necessari? È il contenuto dei file che hai guardato per non leggibile? È normale perché i nomi dei file, come pure i dati nei file sono stati crittografati.

Il resto del testo nelle note di riscatto spiega cosa è successo e vengono fornite istruzioni su come decifrare i file .cerber2. Tradizionalmente, la vittima viene richiesto di scaricare Tor browser e pagare il riscatto in Bitcoin. Non importa cosa, vi consigliamo di non pagare il riscatto e rimuovere virus Cerber 2.0 senza alcuna esitazione. Pagando il riscatto, si sosterrebbe cyber criminali, che già vivono uno stile di vita ricco a causa della vittima che li pagano per strumenti di decodifica. Per rimuovere il virus, programma anti-malware di uso, per esempio, creare una nuova immagine.

Metodi di distribuzione Ransomware variano, ma quelle più popolari sono ancora questi due:

- Campagne di email di spam;

- Malvertising.

Non è un segreto che truffatori spesso inviano e-mail ingannevole per gli utenti di computer, fingendo di essere dipendenti o rappresentanti di organizzazioni ben note o istituzioni. Hanno comunemente allegare diversi allegati alla lettera e gentilmente chiedere la vittima per aprirli. Ovviamente, tali allegati contengono allegati dannosi e possono eseguire il virus immediatamente. Il successivo metodo di distribuzione di malware – malvertising è una tecnica efficace per i cyber criminali che vogliono gli utenti a cliccare sul link malevoli e attivare i codici che possono piantare malware sul computer della vittima. Si consiglia di stare lontano da annunci che spingono di installare gli aggiornamenti, applicazioni, o che tenta di minacciarti, affermando che il computer è gravemente infetto. Dopo aver cliccato su tale annuncio, è possibile terminare il download di un pacchetto di software dannoso che contiene un virus come ransomware.

Come rimuovere Cerber 2.0 ransomware virus e decrypt file?

Se sei diventato una vittima del virus Cerber 2.0 ransomware, avresti dovuto vedere le istruzioni nella sua nota di riscatto, affermando che non dovrebbe contare su aziende antivirus e utilizzare i loro prodotti come essi non può decrittografare i file. Infatti, i prodotti antivirus non è possibile ripristinare i dati crittografati, ma essi possono proteggere il computer da attacchi di malware (se essi hanno la funzione di protezione in tempo reale). Per rimuovere questo virus dal computer, si consiglia di utilizzare uno degli strumenti che vengono forniti di seguito. Non vi consigliamo di cercare di decifrare i file utilizzando strumenti di decodifica casuale; si possono danneggiare i dati in questo modo. Ti consigliamo di aspettare fino a quando i ricercatori di malware scoprono uno strumento gratuito di decrittografia Cerber 2.0 in modo che si potrebbero recuperare i vostri dati in modo sicuro. Naturalmente, è possibile recuperare i file dai backup; prima di farlo, è necessario completare prima rimozione Cerber 2.0.

Potrebbe essere che siamo affiliati con nessuno dei nostri prodotti consigliati. Completa divulgazione può essere trovato nel nostro accordo di utilizzo. Scaricando uno qualsiasi degliScarica lo strumento di rimozionerimuovere Cerber 2.0 ransomware

* SpyHunter scanner, pubblicati su questo sito, è destinato a essere utilizzato solo come uno strumento di rilevamento. più informazioni su SpyHunter. Per utilizzare la funzionalità di rimozione, sarà necessario acquistare la versione completa di SpyHunter. Se si desidera disinstallare SpyHunter, Clicca qui.