« Nicolas » se sent tout à fait un nom à consonance joyeux. Mais c’est aussi le surnom d’une nouvelle souche de ransomware, soi-disant parce qu’il renomme tous vos fichiers importants afin qu’ils aient l’ extension .locky. Bien sûr, il n’est pas juste renommer vos fichiers, il brouille les premiers et – comme vous le savez probablement sur ransomware – seulement les escrocs ont la clé de déchiffrement. Vous pouvez acheter la clé de déchiffrement dans les escrocs via le ce que l’on appelle web sombre. Le prix que nous avons vu varient de BTC 0,5 à 1,00 BTC (BTC est le diminutif de « bitcoin, » où un bitcoin est actuellement une valeur de 400 $/ £280).

Locky installé par l’intermédiaire de fausses factures

Locky est actuellement distribué par courrier électronique contenant des pièces jointes du document Word avec macros malveillants. Le message électronique contiendra un sujet semblable à ATTN: facture J-98223146 et un message tel que « S’il vous plaît voir la facture jointe (Document Microsoft Word) et verser le paiement selon les modalités figurant au bas de la facture ». Un exemple d’un de ces e-mails peut être vu ci-dessous.

attaché à ces e-mail messages sera un document Word malveillant qui contient un nom semblable à invoice_J-17105013.doc. Lorsque le document est ouvert, le texte va être brouillé et le document s’affiche un message indiquant que vous devez activer les macros si le texte est illisible.

attaché à ces e-mail messages sera un document Word malveillant qui contient un nom semblable à invoice_J-17105013.doc. Lorsque le document est ouvert, le texte va être brouillé et le document s’affiche un message indiquant que vous devez activer les macros si le texte est illisible.

Télécharger outil de suppressionpour supprimer .locky files virus

La façon la plus courante qui arrive Locky est comme suit :

- Vous recevrez un email contenant un document joint (Troj/DocDl-BCF).

- Le document ressemble à charabia.

- Le document vous conseille d’activer les macros « si l’encodage de données est incorrecte. »

- Si vous activez les macros, vous ne pas corriger en fait le codage de texte (c’est un subterfuge) ; au lieu de cela, vous exécutez du code à l’intérieur du document qui enregistre un fichier sur le disque et l’exécute.

- Le fichier enregistré (Troj/rançon-CGX) sert un téléchargeur, qui récupère la charge finale de malware depuis les escrocs.

- La charge finale pourrait être quelque chose, mais dans ce cas est généralement la Ransomware Nicolas (Troj/rançon-CGW).

Nicolas brouille toutes les fichiers qui correspondent à une longue liste d’extensions, y compris les vidéos, images, code source et fichiers Office. Nicolas brouille même wallet.dat, votre fichier wallet Bitcoin, si vous en avez un. En d’autres termes, si vous avez plus de BTCs dans votre portefeuille que le coût de la rançon et pas de sauvegarde, vous êtes très probablement à payer jusqu’à. (Et vous savez déjà comment acheter des bitcoins nouvelle et comment payer avec eux). Locky supprime également les fichiers de Service d’instantané de Volume (VSS), également connu sous le nom des clichés instantanés, vous pouvez faire. Clichés instantanés sont la manière de Windows de faire direct instantanés de sauvegarde sans avoir à arrêter le travail – vous n’avez besoin pour vous déconnecter ou même fermer vos applications préalable – pour qu’ils soient une alternative rapide et populaire à une procédure de sauvegarde appropriée.

Une fois Nicolas est prêt à vous frapper pour la rançon, il s’assure que vous voyez le message suivant en changeant votre fond d’écran :

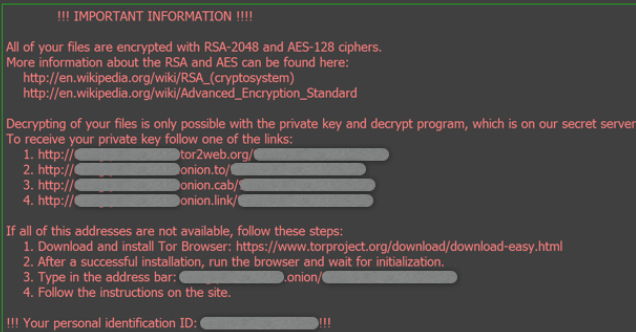

si vous visitez la page web sombre donné dans le message d’avertissement, puis vous recevez les instructions de paiement que nous avons montré plus haut. Malheureusement, pour autant que nous pouvons dire, il n’y a pas de raccourcis faciles à récupérer vos données si vous n’avez pas une sauvegarde récente. N’oubliez pas, également, que comme la plupart ransomware, Locky ne vient brouiller votre lecteur C:. Il brouille tous les fichiers dans n’importe quel répertoire sur un lecteur monté qu’il peut accéder, y compris les disques amovibles qui sont branchés à l’époque, ou réseau de partage qui sont accessibles, y compris les serveurs et les ordinateurs d’autres personnes, si elles sont en cours d’exécution Windows, OS X ou Linux. Si vous êtes connecté en tant qu’administrateur de domaine et vous obtenez le coup de ransomware, vous pourriez faire en effet des dommages très étendus. Vous donnez dès le départ toute la puissance de connexion que vous pourriez jamais avoir besoin est très pratique, mais s’il vous plaît ne le faites pas.

si vous visitez la page web sombre donné dans le message d’avertissement, puis vous recevez les instructions de paiement que nous avons montré plus haut. Malheureusement, pour autant que nous pouvons dire, il n’y a pas de raccourcis faciles à récupérer vos données si vous n’avez pas une sauvegarde récente. N’oubliez pas, également, que comme la plupart ransomware, Locky ne vient brouiller votre lecteur C:. Il brouille tous les fichiers dans n’importe quel répertoire sur un lecteur monté qu’il peut accéder, y compris les disques amovibles qui sont branchés à l’époque, ou réseau de partage qui sont accessibles, y compris les serveurs et les ordinateurs d’autres personnes, si elles sont en cours d’exécution Windows, OS X ou Linux. Si vous êtes connecté en tant qu’administrateur de domaine et vous obtenez le coup de ransomware, vous pourriez faire en effet des dommages très étendus. Vous donnez dès le départ toute la puissance de connexion que vous pourriez jamais avoir besoin est très pratique, mais s’il vous plaît ne le faites pas.

Locky crypte vos données et modifie complètement les noms de fichiers

Quand Locky est commencé, il va créer et assigner un unique hexadécimal 16 numéro à la victime et se penchera comme F67091F1D24A922B. Volonté de Nicolas puis analyser tous les lecteurs locaux et non mappés partages réseau pour les fichiers de données à chiffrer. Lors du chiffrement des fichiers il va utiliser l’algorithme de chiffrement AES et crypter uniquement les fichiers qui correspondent les extensions suivantes :

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

En outre, Locky ignorera tous les fichiers où le chemin d’accès complet et nom de fichier contenant une des chaînes suivantes :

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Quand Locky crypte un fichier il renomme le fichier pour le format [unique_id] [identificateur] .locky. Donc lorsque test.jpg est chiffré, il serait être renommé à quelque chose comme F67091F1D24A922B1A7FC27E19A9D9BC.locky. L’ID unique et autres informations seront également incorporées dans la fin du fichier chiffré.

Il est important de souligner que Locky va crypter les fichiers sur des partages réseau même lorsqu’ils ne sont pas mappées vers un lecteur local. Comme prévu, cela devient de plus en plus fréquent, et tous les administrateurs système doivent verrouiller tous les réseau ouvert, partagé par les autorisations le plus bas possible.

Dans le cadre du processus de cryptage, Locky supprimera également tous les clichés instantanés de Volume sur l’ordinateur afin qu’ils ne peuvent pas être utilisés pour restaurer les fichiers de la victime. Locky effectue cette opération en exécutant la commande suivante :

vssadmin.exe Delete Shadows /All /Quiet

Dans le Bureau de Windows et dans chaque dossier où un fichier a été chiffré, Locky va créer des notes de rançon appelés _Locky_recover_instructions.txt. Cette note de rançon contient des informations sur ce qui est arrivé à des fichiers et des liens vers la page de decrypter la victime.

QUE FAUT-IL FAIRE ?

- Sauvegarde régulièrement et garder une copie de sauvegarde récente hors site. Il y a des dizaines d’autres moyens que la ransomware qui fichiers peuvent disparaître soudainement, tels qu’incendie, inondation, vol, un ordinateur portable a chuté ou même une suppression accidentelle. Chiffrer votre sauvegarde, et vous n’aurez pas à vous soucier de l’unité de sauvegarde tomber entre de mauvaises mains.

- Ne pas activer les macros dans les pièces jointes reçues par email. Microsoft délibérément éteint l’exécution automatique de macros par défaut plusieurs années il y a une mesure de sécurité. Un grand nombre de logiciels malveillants infections dépendent de persuader que vous transformiez des macros, alors abstenez-vous !

- Faire preuve de prudence sur les pièces jointes non sollicitées. Les escrocs sont fondent sur le dilemme auquel vous ne devriez pas ouvrir un document jusqu’à ce que vous êtes sûr que c’est un que vous voulez, mais vous ne pouvez pas dire si c’est un que vous voulez jusqu’à ce que vous l’ouvrez. En cas de doute, l’omettre.

- Ne vous donne plus de puissance de connexion que vous avez besoin. Surtout, ne restez connecté en tant qu’administrateur au-delà du strict nécessaire et d’éviter la navigation, l’ouverture de documents ou autres activités de « travail régulier » alors que vous disposez des droits d’administrateur.

- Considérer installer les visionneuses Microsoft Office. Ces applications de visualisation permettent de voir à quoi ressemblent les documents sans les ouvrir dans Word ou Excel lui-même. En particulier, le logiciel de visualisation ne supporte pas les macros du tout, donc vous ne pouvez pas activer les macros par erreur !

- Patch tôt, écusson souvent. Malware qui ne vient pas dans via les macros document souvent s’appuie sur des bogues de sécurité dans les applications populaires, y compris le bureau, votre navigateur, Flash et plus encore. Plus tôt vous le patch, les trous des moins restent pour les escrocs à exploiter.

Télécharger outil de suppressionpour supprimer .locky files virus

* SpyHunter scanner, publié sur ce site est destiné à être utilisé uniquement comme un outil de détection. plus d’informations sur SpyHunter. Pour utiliser la fonctionnalité de suppression, vous devrez acheter la version complète de SpyHunter. Si vous souhaitez désinstaller SpyHunter, cliquez ici.