“Locky” se siente como un nombre alegre. Pero también es el apodo de una nueva cepa de ransomware, supuesto porque Renombra todos los archivos importantes para que tengan la extensión .locky. Por supuesto, no solo Renombra los archivos, les descompone primero y -como usted probablemente sabe de ransomware – sólo los estafadores tienen la clave de descifrado. Usted puede comprar la clave de descifrado de los ladrones a través de la llamada web oscuro. Los precios que hemos visto varian de BTC 0.5 a 1.00 de BTC (BTC es corto para “bitcoin,” donde un bitcoin vale actualmente sobre $400 / £280).

Locky instalada a través de facturas falsas

Locky actualmente está siendo distribuido por correo electrónico que contiene adjuntos de documento Word con macros malintencionadas. El mensaje de correo electrónico contendrá un tema similar a ATTN: factura J-98223146 y un mensaje como “Por favor ver la factura adjunta (documento de Microsoft Word) y remitir el pago según los términos indicados en la parte inferior de la factura”. A continuación se muestra un ejemplo de uno de estos correos.

adjunto a estos email mensajes será un documento de Word malintencionado que contiene un nombre similar a invoice_J-17105013.doc. Cuando se abre el documento, el texto será codificado y el documento mostrará un mensaje indicando que debe habilitar las macros si el texto es ilegible.

adjunto a estos email mensajes será un documento de Word malintencionado que contiene un nombre similar a invoice_J-17105013.doc. Cuando se abre el documento, el texto será codificado y el documento mostrará un mensaje indicando que debe habilitar las macros si el texto es ilegible.

Descargar herramienta de eliminación depara eliminar .locky files virus

La forma más común que llega Locky es la siguiente:

- Recibirá un correo electrónico que contiene un documento adjunto (Troj/DocDl-BCF).

- El documento parece gobbledegook.

- El documento informa que habilite las macros “si la codificación de datos es incorrecta.”

- Si habilita las macros, en realidad no corregir la codificación de texto (que es un subterfugio); por el contrario, ejecuta el código dentro del documento que se guarda un archivo en disco y funciona.

- El archivo guardado (Troj/rescate-CGX) sirve como un downloader, que recupera la carga viral finales de los ladrones.

- La carga final podría ser cualquier cosa, pero en este caso es generalmente el Ransomware Locky (Troj/rescate-CGW).

Locky codifica los archivos que coincidan con una larga lista de extensiones, incluyendo videos, imágenes, código fuente y archivos de Office. Mezclas incluso Locky wallet.dat, Bitcoin billetera fichero, si tienes uno. En otras palabras, si tienes BTCs más en su cartera que el costo del rescate y no copia de seguridad, usted es muy probable que se paguen. (Y ya sabrás cómo comprar bitcoins nuevos y cómo pagar con ellos). Locky también elimina cualquier Volume Snapshot Service (VSS), también conocido como instantáneas, que han realizado. Instantáneas son el Windows hacer copias instantáneas de backup directo sin tener que dejar de trabajar, no tiene que cerrar sesión o incluso cerrar sus aplicaciones primero – por lo que son una alternativa rápida y popular a un procedimiento de copia de seguridad correcta.

Una vez Locky está listo para golpearte para el rescate, que se encarga de ver el siguiente mensaje cambiando tu fondo de escritorio:

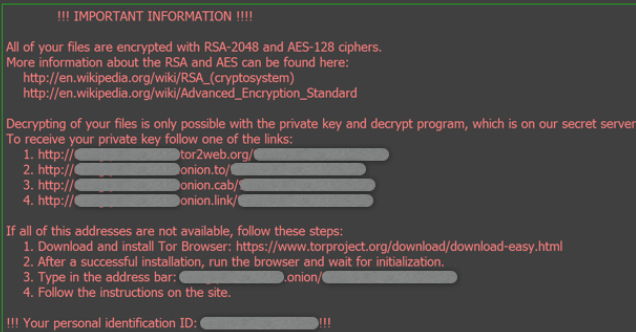

si usted visita la página web oscuros en el mensaje de advertencia, entonces recibes las instrucciones de pago que mostramos arriba. Por desgracia, lo podemos decir, hay no hay atajos fáciles para recuperar sus datos si no tienes un backup reciente. Recuerde, también, que como la mayoría de ransomware, Locky no codificar sólo la unidad C:. Codifica cualquier archivo en cualquier directorio de cualquier unidad montada que se puede acceder, incluyendo las unidades extraíbles que están enchufadas a la vez, o red comparte que es accesible, incluyendo servidores y equipos de otras personas, si se está ejecutando Windows, OS X o Linux. Si usted está logueado como administrador y ser golpeado por ransomware, podría hacer daños muy extensos de hecho. Darse por adelantado todo el poder de conexión que podría necesitar es muy conveniente, pero por favor no lo hacen.

si usted visita la página web oscuros en el mensaje de advertencia, entonces recibes las instrucciones de pago que mostramos arriba. Por desgracia, lo podemos decir, hay no hay atajos fáciles para recuperar sus datos si no tienes un backup reciente. Recuerde, también, que como la mayoría de ransomware, Locky no codificar sólo la unidad C:. Codifica cualquier archivo en cualquier directorio de cualquier unidad montada que se puede acceder, incluyendo las unidades extraíbles que están enchufadas a la vez, o red comparte que es accesible, incluyendo servidores y equipos de otras personas, si se está ejecutando Windows, OS X o Linux. Si usted está logueado como administrador y ser golpeado por ransomware, podría hacer daños muy extensos de hecho. Darse por adelantado todo el poder de conexión que podría necesitar es muy conveniente, pero por favor no lo hacen.

Locky encripta sus datos y cambia los nombres de archivo

Cuando se inicia el Locky creará y asignar un único 16 hexadecimal número a la víctima y se verá como F67091F1D24A922B. Locky voluntad luego escanear todas las unidades locales y sin asignar recursos compartidos de red para cifrar los archivos de datos. Al cifrar archivos utilizará el algoritmo de cifrado AES y codificar sólo los archivos que coincidan con las siguientes extensiones:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Además, Locky omitirá todos los archivos en la ruta de acceso completa y nombre de archivo contienen una de las siguientes cadenas:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Cuando Locky encripta un archivo renombrará el archivo para el formato .locky [unique_id] [identificador]. Así cuando está codificado test.jpg se nombre a algo como F67091F1D24A922B1A7FC27E19A9D9BC.locky. El ID y otra información también se incrustará en el final del archivo cifrado.

Es importante destacar que Locky será cifrar archivos en recursos compartidos de red incluso cuando no están asignadas a una unidad local. Como se predijo, esto se está volviendo cada vez más común y todos los administradores de sistema deben bloquear toda la red abierto compartido con los permisos más bajo posible.

Como parte del proceso de encriptación, Locky también eliminará todas las instantáneas de volumen en la máquina para que no se pueden utilizar para restaurar los archivos de la víctima. Locky hace ejecutando el siguiente comando:

vssadmin.exe Delete Shadows /All /Quiet

En el escritorio de Windows y en cada carpeta que un archivo fue codificado, Locky creará notas de rescate llamados _Locky_recover_instructions.txt. Esta nota de rescate contiene información sobre lo ocurrido a la víctima, archivos y enlaces a la página de decrypter.

¿QUÉ HACER?

- Copias de seguridad regularmente y mantener una copia de seguridad reciente fuera del sitio. Hay docenas de maneras que no sean de ransomware que archivos pueden desaparece repentinamente, como incendio, inundación, robo, una caída del ordenador portátil o incluso una cancelación accidental. Encriptar la copia de seguridad y usted no tendrá que preocuparse acerca del dispositivo de copia de seguridad caiga en manos equivocadas.

- No habilitar las macros en archivos adjuntos recibidos por correo electrónico. Microsoft deliberadamente desactivado auto-ejecución de macros de forma predeterminada como una medida de seguridad hace muchos años. Mucho malware infecciones dependen de persuadir para volver a activar las macros, así que no lo hacen!

- Ser cautelosos acerca de los archivos adjuntos no solicitados. Los ladrones se basan en el dilema de que no debe abrir un documento hasta que esté seguro es uno que desea, pero usted no puede saber si es usted quiera hasta que abra. En caso de duda, dejarlo hacia fuera.

- No darte más energía de inicio de sesión que usted necesita. Lo más importante, no conectado como administrador ya que es estrictamente necesario y Evite navegar, abrir documentos u otras actividades de “trabajo regular” mientras tenga derechos de administrador.

- Considere instalar los visores Microsoft Office. Estas aplicaciones del espectador le permiten ver qué documentos sin abrirlos en Word o Excel sí mismo. En particular, el software de visor no soporta macros, por lo que no puede habilitar las macros por error!

- Temprano el remiendo, parche muchas veces. Malware que no viene via macros del documento a menudo se basa en los fallos de seguridad en aplicaciones populares, incluyendo Office, navegador, Flash y más. Cuanto antes parche, los orificios abiertos menos siguen siendo para que los ladrones explotar.

Descargar herramienta de eliminación depara eliminar .locky files virus

* Escáner SpyHunter, publicado en este sitio, está diseñado para ser utilizado sólo como una herramienta de detección. más información en SpyHunter. Para utilizar la funcionalidad de eliminación, usted necesitará comprar la versión completa de SpyHunter. Si usted desea desinstalar el SpyHunter, haga clic aquí.