“Locky” parece um nome de sonoridade alegre. Mas também é o apelido de uma nova linhagem de ransomware, assim chamado porque ele renomeia todos os seus arquivos importantes, para que tenham a extensão .locky. Claro, ele não só renomear os arquivos, ele embaralha-los primeiro e – como você deve sabe sobre ransomware – só os bandidos tem a chave de descriptografia. Você pode comprar a chave de descriptografia de bandidos através da chamada web escuro. Já vimos os preços variam de BTC 0.5 a BTC 1,00 (BTC é abreviação de “bitcoin”, onde um bitcoin vale atualmente sobre $400 / £280).

Locky instalado através de facturas falsas

Locky atualmente está sendo distribuído via e-mail que contém anexos de documento do Word com macros maliciosos. A mensagem de e-mail conterá um assunto semelhante ao ATTN: factura J-98223146 e uma mensagem como “Por favor, consulte a fatura anexa (documento do Microsoft Word) e remitir o pagamento de acordo com os termos listados na parte inferior da factura”. Um exemplo de um destes e-mails pode ser visto abaixo.

anexadas a esses email, as mensagens serão malicioso documento do Word que contém um nome semelhante a invoice_J-17105013.doc. Quando o documento for aberto, o texto vai ser mexido e o documento será exibida uma mensagem informando que você deve habilitar as macros, se o texto é legível.

anexadas a esses email, as mensagens serão malicioso documento do Word que contém um nome semelhante a invoice_J-17105013.doc. Quando o documento for aberto, o texto vai ser mexido e o documento será exibida uma mensagem informando que você deve habilitar as macros, se o texto é legível.

Download ferramenta de remoçãoremover .locky files virus

A maneira mais comum que Locky chega é a seguinte:

- Você receberá um e-mail contendo um documento em anexo (Troj/DocDl-BCF).

- O documento parece confusão burocrática.

- O documento recomenda ativar macros “se a codificação de dados está incorreta.”

- Se você habilitar as macros, você na verdade não corrigir a codificação de texto (que é um subterfúgio); em vez disso, você executa o código dentro do documento que salva um arquivo em disco e executa-lo.

- O arquivo salvo (Troj/resgate-CGX) serve como um downloader, que busca a carga final de malware de bandidos.

- A carga final pode ser qualquer coisa, mas neste caso é geralmente o Ransomware Locky (Troj/resgate-CGW).

Locky embaralha todos os arquivos que coincidirem com uma longa lista de extensões, incluindo vídeos, imagens, código fonte e arquivos do Office. Locky embaralha até wallet.dat, seu arquivo de carteira Bitcoin, se você tiver um. Em outras palavras, se você tiver mais BTCs na carteira do que o custo do resgate e sem apoio, você é muito provável que pague. (E você já sabe como comprar novas bitcoins e como pagar com eles). Locky também remove quaisquer arquivos de Volume Snapshot Service (VSS), também conhecido como cópias de sombra, que você pode ter feito. Cópias de sombra são a forma de Windows de fazer instantâneos de backup ao vivo sem ter que parar de trabalhar – você não precisa de logout ou até mesmo fechar seus aplicativos primeiro – assim que são uma alternativa rápida e popular para um procedimento de backup apropriada.

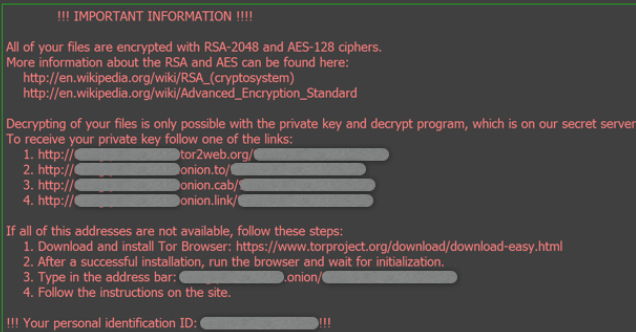

Uma vez Locky está pronto para pedir-te o resgate, ele garante que você verá a seguinte mensagem, alterando seu papel de parede:

se você visitar a página de web escuro dada na mensagem de aviso, em seguida, você receberá as instruções de pagamento que mostramos acima. Infelizmente, tanto quanto sabemos, existem sem atalhos fáceis para obter seus dados de volta se você não tiver um backup recente. Lembre-se, também, que como a maioria dos ransomware, Locky não só embaralhar sua unidade c:. Ele embaralha qualquer arquivo em qualquer diretório em qualquer unidade montada que ele pode acessar, incluindo unidades removíveis que estão ligadas ao tempo, ou rede de partilha que é acessível, incluindo servidores e computadores de outras pessoas, se eles estão executando o Windows, OS X ou Linux. Se você estiver conectado como um administrador de domínio e você é atingido por ransomware, você poderia fazer dano muito difundido na verdade. Dando-se na frente de todo o poder de logon que você pode precisar é muito conveniente, mas por favor não faça isso.

se você visitar a página de web escuro dada na mensagem de aviso, em seguida, você receberá as instruções de pagamento que mostramos acima. Infelizmente, tanto quanto sabemos, existem sem atalhos fáceis para obter seus dados de volta se você não tiver um backup recente. Lembre-se, também, que como a maioria dos ransomware, Locky não só embaralhar sua unidade c:. Ele embaralha qualquer arquivo em qualquer diretório em qualquer unidade montada que ele pode acessar, incluindo unidades removíveis que estão ligadas ao tempo, ou rede de partilha que é acessível, incluindo servidores e computadores de outras pessoas, se eles estão executando o Windows, OS X ou Linux. Se você estiver conectado como um administrador de domínio e você é atingido por ransomware, você poderia fazer dano muito difundido na verdade. Dando-se na frente de todo o poder de logon que você pode precisar é muito conveniente, mas por favor não faça isso.

Locky criptografa seus dados e muda completamente os nomes de arquivos

Quando Locky é iniciado, ele irá criar e atribuir um exclusivo hexadecimal 16 número à vítima e olhará como F67091F1D24A922B. Locky vontade depois digitalizar todas as unidades locais e não mapeado compartilhamentos de rede para arquivos de dados criptografar. Ao criptografar arquivos ele usará o algoritmo de criptografia AES e criptografar apenas os arquivos que coincidem com as seguintes extensões:

.mid, .wma, .flv, .mkv, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .qcow2, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .tar.bz2, .tbk, .bak, .tar, .tgz, .rar, .zip, .djv, .djvu, .svg, .bmp, .png, .gif, .raw, .cgm, .jpeg, .jpg, .tif, .tiff, .NEF, .psd, .cmd, .bat, .class, .jar, .java, .asp, .brd, .sch, .dch, .dip, .vbs, .asm, .pas, .cpp, .php, .ldf, .mdf, .ibd, .MYI, .MYD, .frm, .odb, .dbf, .mdb, .sql, .SQLITEDB, .SQLITE3, .asc, .lay6, .lay, .ms11 (Security copy), .sldm, .sldx, .ppsm, .ppsx, .ppam, .docb, .mml, .sxm, .otg, .odg, .uop, .potx, .potm, .pptx, .pptm, .std, .sxd, .pot, .pps, .sti, .sxi, .otp, .odp, .wks, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .slk, .xlw, .xlt, .xlm, .xlc, .dif, .stc, .sxc, .ots, .ods, .hwp, .dotm, .dotx, .docm, .docx, .DOT, .max, .xml, .txt, .CSV, .uot, .RTF, .pdf, .XLS, .PPT, .stw, .sxw, .ott, .odt, .DOC, .pem, .csr, .crt, .key, wallet.dat

Além disso, Locky irá ignorar todos os arquivos onde o nome do caminho completo e nome de arquivo contém uma das seguintes seqüências:

tmp, winnt, Application Data, AppData, Program Files (x86), Program Files, temp, thumbs.db, $Recycle.Bin, System Volume Information, Boot, Windows

Quando Locky criptografa um arquivo ele irá renomear o arquivo para o formato [unique_id] [identificador] .locky. Então quando usar é criptografada ele iria ser renomeado para algo como F67091F1D24A922B1A7FC27E19A9D9BC.locky. A ID exclusiva e outras informações também serão incorporados no final do arquivo criptografado.

É importante salientar que Locky irá encriptar arquivos em compartilhamentos de rede, mesmo quando eles não são mapeados para uma unidade local. Como previsto, isto está se tornando cada vez mais comum e todos os administradores de sistema devem bloquear todos rede aberta, compartilhada com as permissões mais baixas possíveis.

Como parte do processo de criptografia, Locky também excluirá todas as cópias de sombra de Volume da máquina para que não podem ser utilizados para restaurar os arquivos das vítimas. Locky faz isso executando o seguinte comando:

vssadmin.exe Delete Shadows /All /Quiet

Na área de trabalho Windows e em cada pasta onde um arquivo foi criptografado, Locky irá criar notas de resgate chamado _Locky_recover_instructions.txt. Essa mensagem contém informações sobre o que aconteceu com arquivos e links para a página de decrypter da vítima.

O QUE FAZER?

- Backup regularmente e manter uma cópia de segurança recente off-site. Existem dezenas de maneiras diferente ransomware que arquivos podem desaparecer de repente, como fogo, enchente, roubo, um laptop caiu ou até mesmo uma exclusão acidental. Criptografar o backup e você não precisa se preocupar com o dispositivo de backup, caindo em mãos erradas.

- Não habilitar macros em anexos de documento recebidos via e-mail. Microsoft deliberadamente desligado auto-execução de macros por padrão há muitos anos atrás, como uma medida de segurança. Um monte de malware infecções dependem de persuadir você voltar a ligar as macros, então não faça isso!

- Ser cauteloso sobre anexos não solicitados. Os bandidos estão contando com o dilema que você não deve abrir um documento, até ter certeza que é aquele que você quer, mas você não pode dizer se é um que você quiser até você abri-lo. Em caso de dúvida, deixá-lo fora.

- Não dá mais poder de logon que você precisa. Mais importante, não fique logado como administrador por mais tempo do que o estritamente necessário e evitar a navegação, a abertura de documentos ou outras atividades de “trabalho normal” enquanto você tem direitos de administrador.

- Considere instalar os telespectadores do Microsoft Office. Esses aplicativos visualizador você deixam ver como documentos sem abri-los no Word ou Excel em si. Em particular, o software visualizador não oferece suporte as macros, então você não pode ativar macros por engano!

- Patch cedo, patch frequentemente. Malware que não venha através de macros de documento muitas vezes se baseia em bugs de segurança em aplicações populares, incluindo o Office, browser, Flash e muito mais. Quanto mais cedo você patch, os furos abertos menos permanecem para os bandidos explorar.

Download ferramenta de remoçãoremover .locky files virus

* scanner de SpyHunter, publicado neste site destina-se a ser usado apenas como uma ferramenta de detecção. mais informação sobre SpyHunter. Para usar a funcionalidade de remoção, você precisará adquirir a versão completa do SpyHunter. Se você deseja desinstalar o SpyHunter, clique aqui.