Эль Polocker (или Los Hermanos Польос) вымогателей направлена на австралийских пользователей. Эта угроза вымогателей использует популярные алгоритм шифрования AES для шифрования файлов жертвы. Так же, как CryptoFortress Polocker Эль cryptomalware также шифрует несопоставленные открытой сети акций. Это было предположение о ее румынского происхождения. Эти предположения весной из смеси английский и Румынский строк исполняемых файлов и скриптов PowerShell. Говорят, что есть тема » Breaking Bad» телевизор серии. Таким образом, этот вымогателей также именуется как Breaking Bad вымогателей.

, асимметричного шифрования AES работают вирусом файл шифрование-Эль-Polocker включает в себя два ключа: открытый ключ и закрытый ключ. Открытый ключ, упала на рабочем столе называется seckeys. DONOTDELETE. Однако доступ к ней ограничен. Этот вирус вымогателей цели файлы, имеющие следующие расширения:

, асимметричного шифрования AES работают вирусом файл шифрование-Эль-Polocker включает в себя два ключа: открытый ключ и закрытый ключ. Открытый ключ, упала на рабочем столе называется seckeys. DONOTDELETE. Однако доступ к ней ограничен. Этот вирус вымогателей цели файлы, имеющие следующие расширения:

Скачать утилитучтобы удалить El Polocker Ransomware

.jpg, .csv, .vsdx, ..ai, .pub, .one, .dotx, .xml, .doc, .xsl, .docx, . Xlsx, .crt, .pem, .p12, .db, .mp3, .jpg, .jpeg, .txt, .rtf, .pdf, .rar, .zip, .psd, .msi, .tif, .wma, .lnk, .gif, .ppt, .pptx, .docm, .xlsm, .pps, .ppsx, .ods, .raw, .pst, .ost

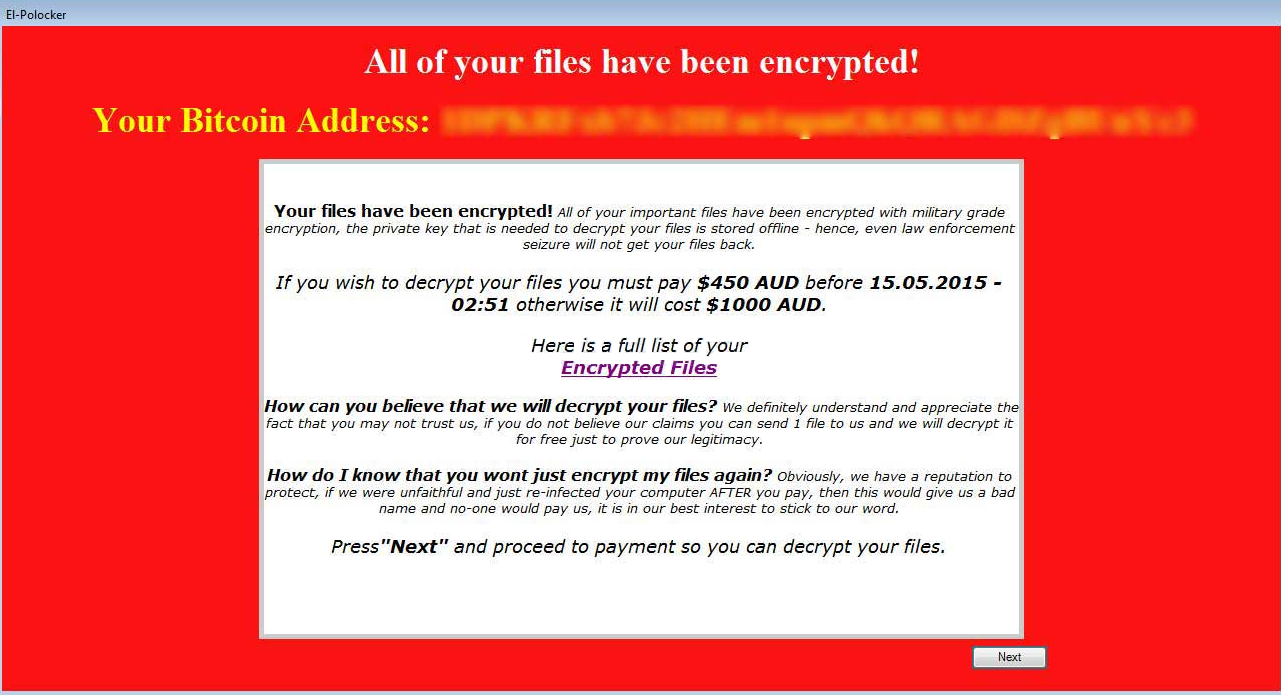

Эль Polocker крипто вредоносных добавляет. Ha3 расширения этих файлов данных. Каждый файл шифруется с помощью уникального ключа AES. Затем закрытый ключ RSA загружается с C & C (командования и управления) сервера для дальнейшего индивидуальный ключ AES шифрования. Разработчики Польос Los Hermanos вымогателей требования для 450 AUD к оплате в bitcoins. Если вы не выплачивать в течение их указанного периода времени, размер выкупа находится под угрозой быть увеличено до 1000 AUD. Поддержки по электронной почте учитывая является theonewhoknocks6969@mailinator.com. Хакеры предлагают для расшифровки одного файла бесплатно, чтобы доказать свои возможности восстановления данных.

Как распространяется El Polocker Ransomware?

Троянский вирус является Los Hermanos Польос. Она приносит поддельные спам-рассылок в игру. Жертва получает спам по электронной почте поддельные DHL казни уведомления с просьбой оплаты неоплаченных сборов. Это письмо содержит ссылку на архивный файл VBS, размещенных на DropBox. Файл называется Penalty.vbs. Когда ничего не подозревающий пользователь открывает файл, сценарий PowerShell выполняется и жертвы данных повреждена. Существует нет ключ для расшифровки файлов, зашифрованных в Эль Polocker cryptomalware для расшифровки, который будет разрабатываться экспертами кибер-безопасности. Мы настоятельно рекомендуем не торопиться платить выкуп. Было бы неверный шаг, как разработчики вредоносных программ может игнорировать вас. Этот файл шифровальщик удаление теневых копий тома, отключает восстановление системы и функция автоматического ремонта запуска Windows. Таким образом если вы не получили резервного копирования, попробуйте программное обеспечение восстановления данных R-Studio, PhotoRec, Recuva и др.

Резервное копирование ваших данных и воображения диска являются основные практики выполняться каждый пользователь. Обратно данные нетронутыми на несопоставленные жестких дисках и сделать копию жесткого диска инфицированных и ждать расшифровщик быть освобожден, если не были сохранены файлы ранее, чтобы иметь возможность использовать копии на данный момент, и если инструменты восстановления данных не удалось восстановить зараженные файлы. Просто помните работы резервного копирования и восстановления для реализации после удаления вируса-Эль-Polocker имели место. Для этой цели используют Spyhunter или Malwarebytes автоматических утилит иметь каждый уголок вашего компьютера системы очистки. Мы также предоставляем Вам с учебник для ручного удаления этого вируса вымогателей. Ниже головы. Скачать утилитучтобы удалить El Polocker Ransomware

* SpyHunter сканер, опубликованные на этом сайте, предназначен для использования только в качестве средства обнаружения. более подробная информация о SpyHunter. Чтобы использовать функцию удаления, необходимо приобрести полную версию SpyHunter. Если вы хотите удалить SpyHunter, нажмите здесь.