To .tiger88818 niebezpiecznego szkodnika

.tiger88818 ransomware będzie zrobić poważne szkody dla twoich plików jest zaszyfruje je. Z powodu tego, jak ransomware działa, jest to bardzo niebezpieczne, aby uzyskać infekcję. Ransomware cele określone pliki, które zostaną zaszyfrowane dopiero po uruchomieniu. Najprawdopodobniej wszystkie swoje zdjęcia, filmy i dokumenty zostały zaszyfrowane, ponieważ pliki te są najważniejsze. Po tym, jak pliki są szyfrowane, nie mogą być otwarte, jeśli nie są one odszyfrowane za pomocą specjalnego programu do odszyfrowania, która znajduje się w rękach oszustów, odpowiedzialnych za tego szkodliwego programu. Jeśli ransomware mogą być pęknięcia, naukowców, specjalizujących się w złośliwe programy mogą nie być w stanie opracować bezpłatny расшифровщик. Jeśli nie pamiętasz, kiedykolwiek tworzenie kopii zapasowych plików i nie planuję dawać do wnioski, że darmowe narzędzie ewaluacyjne może być najlepszym wyborem.

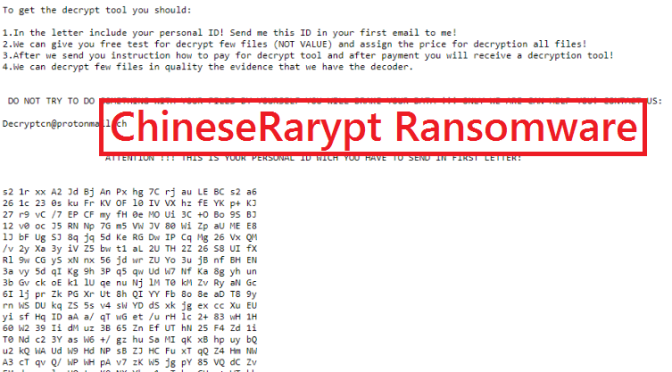

Gdy proces szyfrowania jest zakończony, jeśli spojrzeć na ekranie głównym lub w folderze plików, które zostały zaszyfrowane, powinieneś zobaczyć list z żądaniem okupu. Przestępcy za to ransomware oferują aplikacja do odszyfrowania, wyjaśniając, że za pomocą to jedyny sposób, aby uzyskać pliki z powrotem. Nie jest to zalecane dla płatności расшифровщик. Hakerzy, którzy biorą pieniądze i nie pomagają ci z odzyskaniem plików nie jest mało prawdopodobnym scenariuszem. Pieniądze zostaną przeznaczone na stworzenie w przyszłości złośliwego oprogramowania. Widząc, jak masz zamiar zapłacić hakerów, ewentualnie zakup kopii zapasowej będzie rozsądniej. Jeśli wziąć czas, aby zrobić kopię zapasową, po prostu usunąć .tiger88818 i odzyskać pliki.

Pobierz za darmo narzędzie do usuwaniaAby usunąć .

Jeśli niedawno przypomnijmy, otwieranie załączników e-mail spam lub pobierania aktualizacji oprogramowania z niepewnych źródeł, które, jak mu się udało dostać się do urządzenia. Metody te są dość powszechne wśród twórców złośliwego oprogramowania.

Jak program-szantażysta dotyczy

Choć można dostać infekcję w dużej mierze, prawdopodobnie otrzymał go poprzez spam e-mail lub fałszywe aktualizacje. Zalecamy, aby być bardziej ostrożny w przyszłości, jeśli list był, jak można dostać zakażenia. Zanim otworzyć załącznik, należy dokładnie sprawdzić e-mail. Należy również powiedzieć, że cyber-przestępcy często udają ze znanych firm z tym, aby użytkownicy czuli się bezpiecznie. Mogą one ubiegać się o Amazon, i że u nich jest dołączony paragon zakupu nie pamiętam. Niemniej jednak, tego rodzaju e-maile są łatwe do analizy. Badania firmy nadawcy mówi, od, sprawdź ich używać adresu e-mail i zobacz, jeśli nadawca jest wśród nich. Jeśli masz jakiekolwiek wątpliwości, należy również skanować dodano plik z zaufanego skaner malware, po prostu aby być na bezpiecznej stronie.

Także nie jest wykluczone, że złośliwe oprogramowanie was oszukali, zaznaczając fałszywe aktualizacje programu. Często będziesz mieć do czynienia z fałszywe aktualizacje na stronach internetowych. Te fałszywe aktualizacje również często pchnął przez reklamy i banery. Bardzo wątpliwe, że ten, kto wie, jak zaproponował aktualizacje będą kiedyś razem nabrać na tę sztuczkę. Nic nie pobierz z reklam, bo nie ryzykujesz zaszkodzić urządzeniem bez przyczyny. Weź pod uwagę, że jeśli program powinien być aktualizowany, aplikacja będzie automatycznie aktualizować i powiadamiać użytkownika za pomocą oprogramowania, a nie przez przeglądarkę.

Jak to złośliwe programy zachowują się

Jeśli to czytasz, prawdopodobnie już wiesz, że twoje pliki zostały zaszyfrowane co się stało z twoimi plikami. W czasie, gdy nie koniecznie zauważyli to się dzieje, ale ransomware zaczęli szyfrowanie plików wkrótce po tym, jak wirus został otwarty. Jeśli nie jesteś pewien, jakie pliki zostały naruszone, spójrz do określonego rozszerzenia pliku dodawane do plików, z podaniem szyfrowania. Szyfrowanie plików odbywa się przez skomplikowany algorytm szyfrowania, tak, że próbujesz otworzyć ich nie używać. Szczegóły o tym, jak twoje pliki mogą być odzyskane, zostaną podane w zakupie. Zazwyczaj żądanie okupu, przestrzegać tej samej konstrukcji, są one po raz pierwszy mówią twoje pliki zostały zaszyfrowane, wniosek, że zapłacisz, a potem grozić ci rozwiązać pliki na stałe, jeśli płatność nie zostanie wykonana. Zapłacić okup nie zaproponował wariant, nawet jeśli jest to jedyny sposób, aby odzyskać pliki. Jest mało prawdopodobne, że osoby odpowiedzialne za szyfrowanie plików będziesz czuć się w obowiązku, aby pomóc ci po dokonaniu płatności. Ponadto, mogą być ukierunkowane konkretnie następnym razem, jeśli cyberprzestępcy wiedzą, że jesteś gotowy, aby dać się w wymagania.

Należy najpierw spróbować i przypomnieć sobie, czy masz załadowany któreś z twoich plików gdzieś. Ponieważ naukowcy złośliwego oprogramowania przed wydaniem do wolnego расшифровщиков, jeśli obecnie nie jest dostępny, tworzenie kopii zapasowych plików szyfrowanych, kiedy/jeśli ona istnieje. W każdym razie może być, to jeszcze trzeba usunąć .tiger88818.

Jakie rozwiązanie byłoby zrobić, należy rozpocząć tworzenie kopii zapasowych plików na bieżąco. Może w końcu znowu w podobnej sytuacji i ryzyko utraty plików, jeśli nie robisz kopii zapasowych. Kilka opcji tworzenia kopii zapasowych są dostępne, i są one warte zakupu, jeśli chcesz zachować swoje pliki do bezpieczeństwa.

Sposobów rozwiązywania .tiger88818

Jeśli nie jesteś całkowicie pewien, co robisz, ręcznego usuwania nie jest dla ciebie. Pobierz malware program do usuwania oprogramowania, aby pozbyć się zagrożenia, jeśli nie chcesz, aby ryzykować dalej zaszkodzić komputera. Być może, będziesz musiał uruchomić komputer w trybie awaryjnym w celu ochrony przed złośliwym oprogramowaniem do pracy. Po uruchomieniu ochrony przed złośliwym oprogramowaniem w trybie awaryjnym, należy być w stanie pomyślnie zakończyć .tiger88818. Usuwanie złośliwego oprogramowania, jednak nie należy otwierać plików.

Pobierz za darmo narzędzie do usuwaniaAby usunąć .

Dowiedz się, jak usunąć .tiger88818 z komputera

- Krok 1. Usunąć .tiger88818 przy użyciu trybu awaryjnego z obsługą sieci.

- Krok 2. Usunąć .tiger88818 za pomocą System Restore

- Krok 3. Odzyskać dane

Usunąć .tiger88818 przy użyciu trybu awaryjnego z obsługą sieci.

a) Krok 1. Tryb awaryjny z obsługą sieci.

Dla Windows 7/Vista/XP

- Start → zamknij → uruchom ponownie → OK.

- Naciśnij i przytrzymaj klawisz F8, aż zaawansowane opcje rozruchu pojawia się.

- Wybierz opcję tryb awaryjny z obsługą sieci

Dla Windows 8/10 użytkownicy

- Naciśnij przycisk zasilania, który pojawia się na ekranie logowania Windows. Naciśnij i przytrzymaj klawisz Shift. Kliknij Przycisk Uruchom Ponownie.

- Diagnostyka → Dodatkowe ustawienia → ustawienia pobierania → załaduj ponownie.

- Wybierz opcję włącz tryb awaryjny z obsługą sieci.

Krok 2. Usunąć .tiger88818.

Teraz trzeba otworzyć przeglądarkę i pobrać jakiś ochrony przed złośliwym oprogramowaniem. Wybrać zaufanego, zainstalować go i sprawdzić swój komputer na obecność zagrożeniami. Kiedy ransomware zakładają, usuń go.

Jeśli z jakiegoś powodu nie można uzyskać dostęp do trybu awaryjnego z obsługą sieci, wejdź z innej opcji.

Usunąć .tiger88818 za pomocą System Restore

a) Krok 1. Trybie awaryjnym dostęp z Command Prompt.

Dla Windows 7/Vista/XP

- Start → zamknij → uruchom ponownie → OK.

- Naciśnij i przytrzymaj klawisz F8, aż zaawansowane opcje rozruchu pojawia się.

- Wybierz opcję tryb awaryjny z Command Prompt.

Dla Windows 8/10 użytkownicy

- Naciśnij przycisk zasilania, który pojawia się na ekranie logowania Windows. Naciśnij i przytrzymaj klawisz Shift. Kliknij Przycisk Uruchom Ponownie.

- Diagnostyka → Dodatkowe ustawienia → ustawienia pobierania → załaduj ponownie.

- Wybierz opcję włącz tryb awaryjny z Command Prompt.

b) Krok 2. Przywracanie plików i ustawień.

- Trzeba wpisać CD przywrócić w oknie, które się pojawi. Następnie Naciśnij Klawisz Enter.

- Typ w rstrui.exe i ponownie naciśnij Enter.

- Okno pop-up okno, należy kliknąć Next. Wybrać następnym razem punkt przywracania i kliknij.

- Kliknij Przycisk "Tak".

Krok 3. Odzyskać dane

Natomiast tworzenie kopii zapasowych jest bardzo ważne, istnieje wiele użytkowników, którzy nie mają go. Jeśli jesteś jednym z nich, możesz spróbować poniżej podane metody i po prostu mogłyby odzyskać pliki.a) Za Odzyskiwanie danych Pro, aby odzyskać zaszyfrowane pliki.

- Pobierz Data Recovery Pro, najlepiej z zaufanego serwisu.

- Sprawdź urządzenie pod kątem odzyskania plików.

- Je przywrócić.

b) Odzyskać pliki przez Windows poprzednich wersji

Jeśli masz włączony system odzyskiwania, można przywrócić pliki przez Windows poprzednich wersji.- Znajdź plik, który chcesz odzyskać.

- Kliknij prawym przyciskiem myszy na nim.

- Wybierz właściwości i w poprzednich wersjach.

- Wybrać wersję pliku, który chcesz odzyskać, a następnie kliknij przycisk przywróć.

c) Za pomocą cień Explorer do odzyskiwania plików

Jeśli masz szczęście, koderzy nie usuwać kopie w tle. Produkowane są przez system automatycznie, gdy system się zawali.- Odwiedź oficjalną stronę (shadowexplorer.com) i kupować aplikacje cień Explorer.

- Zainstalować i otworzyć go.

- Kliknij menu rozwijane i wybierz dysk, który chcesz.

- Jeśli foldery zostaną przywrócone, będą tam. Kliknij na folder, a następnie wyeksportować.

* SpyHunter skanera, opublikowane na tej stronie, jest przeznaczony do użycia wyłącznie jako narzędzie do wykrywania. więcej na temat SpyHunter. Aby użyć funkcji usuwania, trzeba będzie kupić pełnej wersji SpyHunter. Jeśli ty życzyć wobec odinstalować SpyHunter, kliknij tutaj.