Qu’est-ce que ransomware

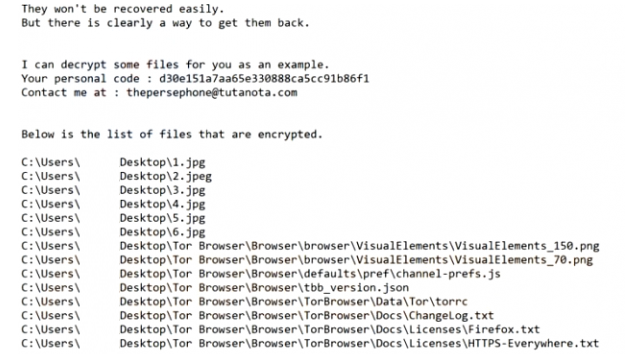

Persephone ransomware va essayer de verrouiller vos données, c’est pourquoi il est classé comme fichier-chiffrement des logiciels malveillants. Le plus souvent, il est connu comme ransomware. Il existe de nombreuses façons que vous pourriez avoir infecté votre ordinateur, ce qui pourrait soit par le biais de pièces jointes de mails, annonces malveillants ou des téléchargements à partir de sources non fiables. Nous allons discuter de la façon dont vous pouvez protéger votre système contre ce type d’infection plus tard dans le rapport. Il y a une raison ransomware est censé être si dangereux, si vous voulez esquiver susceptibles de graves dommages, assurez-vous que vous savez comment prévenir une infection. Il peut être particulièrement choquante pour trouver vos fichiers verrouillés si vous n’avez jamais arrivé sur ransomware avant, et vous n’avez aucune idée de ce que c’est. Lorsque le processus de cryptage est terminé, vous remarquerez une demande de rançon, ce qui va expliquer que vous avez besoin d’acheter un déchiffreur. Nous doutons un décryptage logiciel sera envoyé pour vous après que vous payez, que les gens vous traitent sont des criminels, qui ne sera pas se sentir responsable pour vous aider. Nous sommes plus enclins à croire qu’ils ne veulent pas aider dans la récupération de données. En outre, votre argent serait en charge d’autres logiciels malveillants projets dans l’avenir. Il est probable que gratuitement un programme de décryptage a été publié, comme les gens qui se spécialise dans les programmes malveillants pourraient parfois craquer le ransomware. Essayez de trouver un déchiffreur, avant de penser à payer. Si vous avez pris soin de faire une sauvegarde de vos données, ils peuvent être récupérés après la désinstallation de Persephone ransomware.

Télécharger outil de suppressionpour supprimer Persephone ransomware

Ransomware propagation des façons

Si vous ne savez pas comment la menace peut avoir glissaient dans votre ordinateur ou comment éviter l’infection à l’avenir, lisez attentivement les sections suivantes. Généralement, ransomware utilise assez des méthodes simples pour l’infection, mais il est aussi probable de l’infection qui s’est passé par plus sophistiqués. Faible niveau de ransomware les créateurs et les distributeurs comme pour en tenir à des méthodes qui ne nécessitent pas de connaissances avancées, comme l’envoi de spam ou de l’hébergement de l’infection sur les plateformes de téléchargement. Ransomware via le spam est peut-être la plus fréquente de l’infection de la méthode. Un fichier infecté est ajouté à un peu authentiquement écrite e-mail, et envoyé à toutes les victimes potentielles, dont l’adresse de courriel qu’ils ont dans leur base de données. Si vous savez quoi chercher, l’e-mail sera plutôt évident, mais sinon, il est assez facile de voir pourquoi certaines personnes de l’ouvrir. Vous pouvez prendre note de certains signes qu’un courrier électronique peut être hébergeant des logiciels malveillants, tels que le texte complet des erreurs grammaticales, ou le non-sens adresse e-mail. Vous pouvez également rencontrer l’expéditeur en se faisant passer pour une société célèbre parce que ce serait provoquer les utilisateurs à baisser leur garde. Ainsi, même si vous connaissez l’expéditeur, toujours vérifier si l’adresse e-mail correspond à la véritable adresse de l’expéditeur. Un drapeau rouge doit également être le salut défaut votre nom, ou n’importe où ailleurs dans l’e-mail pour cette question. Les expéditeurs dont les pièces jointes sont suffisamment importantes pour être ouvert doit être familier avec votre nom, il faudrait donc inclure dans le message d’accueil, au lieu de régulièrement un Monsieur/Madame ou Client. Par exemple, Amazon inclut automatiquement les noms des clients dont ils ont besoin dans les e-mails qu’ils envoient, donc si il est vraiment Amazon, vous sera adressé par votre nom.

Dans le cas où vous voulez la version courte de cette section, vérifiez toujours que l’expéditeur est légitime avant d’ouvrir une pièce jointe. Vous devez aussi être prudent et de ne pas appuyer sur les publicités lors de la visite de sites web avec une réputation douteuse. Si vous appuyez sur un malveillant annonce, tous les types de logiciels malveillants peuvent télécharger. Les publicités, en particulier celles sur des pages web ne sont guère dignes de confiance, afin d’éviter d’interagir avec eux. Par téléchargement à partir de sources douteuses, vous pouvez également mettre votre appareil en danger. Si vous êtes souvent en utilisant des torrents, le moins que l’on puisse faire est de lire les commentaires d’autres personnes avant de télécharger un. Il ne serait pas inhabituel pour les défauts dans les logiciels qui seront utilisés pour l’infection à être en mesure de glisser dans. Vous avez besoin de garder votre logiciel à jour à cause de cela. Tout ce que vous devez faire est d’installer les correctifs que les fournisseurs de logiciels de rendre disponible pour vous.

Comment fichier-chiffrer les logiciels malveillants de se comporter

Dès que vous ouvrez le fichier malware, votre ordinateur est scanné par le malware pour trouver les fichiers qu’il vise à chiffrer. Fichiers verrouillés seront des documents, des fichiers multimédias (photos, vidéo, musique) et tout ce que vous maintenez important. Le ransomware utilisera un puissant algorithme de cryptage de cryptage de fichiers une fois qu’ils ont été découverts. Vous remarquerez que ceux qui ont été chiffrés à l’aura étrange extension de fichier ajouté. Si vous avez toujours des doutes sur ce qui s’est passé, vous trouverez une rançon message, qui va lui expliquer la situation et demander que vous achetez un outil de déchiffrement. La demande de paiement peut être de quelques dizaines à des milliers de dollars, cela dépend vraiment de la ransomware. Nous avons discuté précédemment pourquoi se conformant aux exigences n’est pas le meilleur choix, c’est votre fichiers, donc à vous de prendre la décision. Il y a peut être d’autres méthodes d’accomplir la récupération de données, afin de les examiner à l’avance. Un outil de déchiffrement qui ne coûte pas quelque chose qui pourrait être disponible, si un logiciel malveillant spécialiste est en mesure de décrypter le ransomware. Il est également possible copies de vos fichiers sont stockés quelque part en vous, vous pourriez ne pas le réaliser. Vous devriez aussi essayer de restaurer des fichiers via Shadow Explorer, le ransomware peut ne pas avoir supprimé les copies de vos fichiers connus des clichés instantanés. Si vous ne voulez pas que cette situation se reproduire, assurez-vous de faire des sauvegardes régulières. Si vous aviez pris le temps de faire des sauvegardes de fichiers, vous devez seulement les restaurer après la suppression de Persephone ransomware.

Comment résilier Persephone ransomware

Il doit être mentionné que nous ne vous encourageons pas essayer de désinstallation manuelle. Vous pouvez mettre fin définitivement de nuire à votre système en cas d’erreurs. Nous recommandons l’acquisition d’un logiciel malveillant de l’élimination du logiciel à la place. Ces programmes sont conçus pour éliminer les Persephone ransomware ou des menaces similaires, donc il ne devrait pas y avoir de problèmes. Vos données ne seront décryptées par le programme, car il n’est pas capable de faire ça. Vous aurez à examiner la façon dont vous pourriez récupérer les fichiers vous-même.

Télécharger outil de suppressionpour supprimer Persephone ransomware

Découvrez comment supprimer Persephone ransomware depuis votre ordinateur

- Étape 1. Supprimer Persephone ransomware utilisant le Mode sans échec avec Réseau.

- Étape 2. Supprimer Persephone ransomware à l'aide de System Restore

- Étape 3. Récupérer vos données

Étape 1. Supprimer Persephone ransomware utilisant le Mode sans échec avec Réseau.

a) Étape 1. Accès au Mode sans échec avec Réseau.

Pour Windows 7/Vista/XP

- Démarrer → Arrêt → Redémarrer → OK.

- Appuyez sur et maintenez la touche F8 jusqu'à ce que Options de Démarrage Avancées s'affiche.

- Sélectionnez Mode sans échec avec mise en Réseau

Pour Windows 8/10 utilisateurs

- Appuyez sur le bouton d'alimentation qui apparaît à la Windows écran de connexion. Appuyez sur et maintenez la touche Maj enfoncée. Cliquez Sur Redémarrer.

- Dépannage → options Avancées → Paramètres de Démarrage → Redémarrer.

- Choisissez Activer le Mode sans échec avec Réseau.

b) Étape 2. Supprimer Persephone ransomware.

À présent, vous devez ouvrir votre navigateur et télécharger un certain type de logiciel anti-malware. Choisissez la confiance, de l'installer et de l'avoir analyser votre ordinateur contre les menaces malveillantes. Lorsque le ransomware est trouvé, retirez-la. Si, pour une raison quelconque, vous ne pouvez pas accès au Mode sans échec avec Réseau, aller avec une autre option.Étape 2. Supprimer Persephone ransomware à l'aide de System Restore

a) Étape 1. Accès au Mode sans échec avec Command Prompt.

Pour Windows 7/Vista/XP

- Démarrer → Arrêt → Redémarrer → OK.

- Appuyez sur et maintenez la touche F8 jusqu'à ce que Options de Démarrage Avancées s'affiche.

- Sélectionnez Mode sans échec avec Command Prompt.

Pour Windows 8/10 utilisateurs

- Appuyez sur le bouton d'alimentation qui apparaît à la Windows écran de connexion. Appuyez sur et maintenez la touche Maj enfoncée. Cliquez Sur Redémarrer.

- Dépannage → options Avancées → Paramètres de Démarrage → Redémarrer.

- Choisissez Activer le Mode sans échec avec Command Prompt.

b) Étape 2. Restaurer les fichiers et paramètres.

- Vous devez tapez cd de restauration dans la fenêtre qui s'affiche. Appuyez Sur Entrée.

- Type de rstrui.exe et de nouveau, appuyez sur Entrée.

- Une fenêtre pop-up et appuyez sur Suivant. Choisissez un point de restauration, puis appuyez à nouveau sur Suivant.

- Appuyez Sur Oui.

Étape 3. Récupérer vos données

Alors que la sauvegarde est essentielle, il y a encore peu d'utilisateurs qui n'en ont pas. Si vous êtes l'un d'entre eux, vous pouvez essayer de le ci-dessous à condition méthodes et vous pourriez être en mesure de récupérer des fichiers.a) En utilisant les Données de Récupération de Pro pour récupérer des fichiers chiffrés.

- Télécharger Data Recovery Pro, de préférence à partir d'un site web digne de confiance.

- Scan de votre appareil pour les fichiers récupérables.

- Les récupérer.

b) Restaurer des fichiers à travers Windows les Versions Précédentes

Si vous aviez la Restauration du Système est activée, vous pouvez récupérer des fichiers à travers Windows les Versions Précédentes.- Trouver un fichier que vous souhaitez récupérer.

- Cliquez-droit sur elle.

- Sélectionnez Propriétés, puis les versions Précédentes.

- Choisir la version du fichier que vous souhaitez récupérer et cliquez sur Restaurer.

c) À l'aide de l'Ombre à Explorer pour récupérer des fichiers

Si vous avez de la chance, le ransomware n'a pas de suppression de vos clichés. Elles sont faites par votre système automatiquement lorsque le système se bloque.- Aller sur le site officiel (shadowexplorer.com) et d'acquérir de l'Ombre application de l'Explorateur.

- Mis en place et ouvert.

- Appuyez sur le menu déroulant et choisissez le disque que vous voulez.

- Si les dossiers sont récupérables, ils apparaissent il. Appuyez sur le dossier, puis à l'Exportation.

* SpyHunter scanner, publié sur ce site est destiné à être utilisé uniquement comme un outil de détection. plus d’informations sur SpyHunter. Pour utiliser la fonctionnalité de suppression, vous devrez acheter la version complète de SpyHunter. Si vous souhaitez désinstaller SpyHunter, cliquez ici.