¿Qué es el ransomware

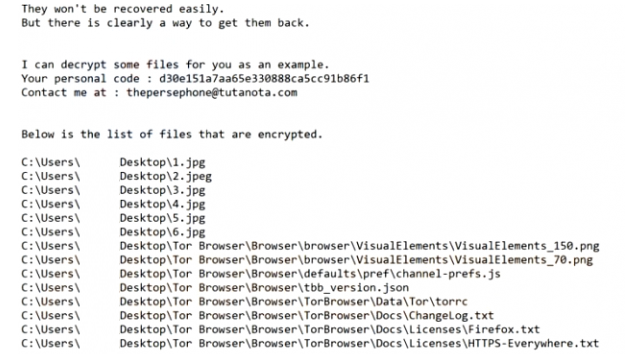

Persephone ransomware intentará bloquear los datos, por lo que se clasifican como archivos de cifrado de malware. Más comúnmente, es conocido como ransomware. Hay muchas maneras que usted podría haber infectado su ordenador, posiblemente a través de spam adjuntos de correo electrónico, anuncios maliciosos o descargas desde fuentes no confiables. Vamos a discutir cómo usted puede proteger su sistema de este tipo de infección más adelante en el informe. Hay una razón por la ransomware se cree que sea tan peligroso, si desea esquivar probable daño grave, asegúrese de saber cómo prevenir una infección. Puede ser especialmente impactante para encontrar tus archivos bloqueados si usted nunca ha sucedido a ransomware antes, y usted no tiene idea de lo que es. Cuando el proceso de cifrado es completo, te darás cuenta de una nota de rescate, que le explique que usted necesita para comprar un descifrador. Dudamos un software de descifrado será enviado a usted después de que usted paga, como la gente que usted está tratando con delincuentes, que no se sienta responsable para ayudar a usted. Somos más propensos a creer que no van a ayudar en la recuperación de los datos. Además, su dinero se iba a apoyar a otros malware proyectos en el futuro. Es probable que un programa de decodificación se ha publicado, ya que la gente que se especializa en el malware, a veces, podría romper el ransomware. Trate de encontrar un descifrador antes de pensar en pagar. Si usted hizo cuidar a copia de seguridad de sus datos, que puede ser recuperado después de desinstalar Persephone ransomware.

Descargar herramienta de eliminación depara eliminar Persephone ransomware

Ransomware propagación maneras

Si usted no sabe cómo la amenaza puede tener deslizó en su computadora o cómo evitar la infección en el futuro, lea cuidadosamente las secciones siguientes. En general, ransomware utiliza bastante simple de los métodos para la infección, pero también es probable que la infección ocurrió a través de la más sofisticada. Bajo nivel de ransomware creadores/distribuidores como para pegarse a los métodos que no requieren conocimientos avanzados, como el envío de spam o de alojamiento de la infección en la descarga de las plataformas. Ransomware a través de spam sigue siendo tal vez la más frecuente la infección por el método. Un archivo infectado se agrega un poco auténticamente por escrito de correo electrónico, y se envió a todas las posibles víctimas, cuyas direcciones de correo electrónico que tienen en su base de datos. Si usted sabe qué buscar, el correo electrónico será bastante obvio, pero por lo demás, es bastante fácil ver por qué algunas personas abrirlo. Usted puede notar algunos signos de que un correo electrónico puede ser que albergan malware, tales como el texto completo de la gramática errores, o las tonterías dirección de correo electrónico. También podría encontrar el remitente haciéndose pasar por personal de una empresa famosa debido a que podría causar a los usuarios a bajar la guardia. Por lo tanto, incluso si usted conoce al remitente, siempre verifique si la dirección de correo electrónico coincide con la dirección del remitente real. Una bandera roja debe ser también el saludo que carecen de su nombre, o en cualquier otro lugar en el correo electrónico, para que la materia. Los remitentes cuyos datos adjuntos son lo suficientemente importantes para ser abierto debe estar familiarizado con su nombre, por lo tanto, se incluyen en el saludo, en lugar de regular Señor/Señora o Cliente. Por ejemplo, Amazon incluye automáticamente los nombres de los clientes les han proporcionado en los correos electrónicos que envían, por lo tanto, si es que realmente Amazon, usted será dirigido por su nombre.

En caso de que quiera la versión corta de esta sección, compruebe siempre que el remitente es legítima antes de que usted abra un archivo adjunto. También debe ser cuidadoso y no de la prensa en los anuncios cuando visita los sitios web con una dudosa reputación. Si hace clic en un anuncio malicioso, todos los tipos de malware puede descargar. Los anuncios, en particular de aquellos cuestionable páginas web son poco dignos de confianza, para evitar la interacción con ellos. Mediante la descarga de fuentes cuestionables, también se le puede poner el dispositivo en peligro. Si usted es comúnmente el uso de torrents, lo menos que puedes hacer es leer los comentarios de otras personas antes de la descarga de uno. Además, no estaría inusual para los defectos en el software a ser utilizado para la infección a ser capaz de deslizarse en. Usted necesita para mantener su software actualizado debido a que. Todo lo que necesitas hacer es instalar las revisiones de los proveedores de software disponibles para usted.

¿Cómo de archivos el cifrado de malware se comportan

Pronto después de abrir el archivo de malware, el equipo va a ser analizados por el malware para encontrar los archivos que se persigue el objetivo de cifrar. Los archivos que sería bloqueado será documentos, archivos multimedia (fotos, vídeo, música) y todo lo que consideran importante. El ransomware se utiliza un potente algoritmo de cifrado para el cifrado de archivos una vez que se han descubierto. Te darás cuenta de que los que han sido cifrados tendrá un extraño extensión de archivo añadido. Si aún no estás segura acerca de lo que pasó, encontrará un rescate mensaje, que explicar la situación y pedir que comprar una herramienta de descifrado. La solicitud de pago puede ser de un par de decenas de miles de dólares, que realmente depende de la ransomware. Hemos discutido previamente por qué cumplir con la demanda no es la mejor opción, es sus archivos, por lo tanto, tomar la decisión. Existen otros métodos de lograr la recuperación de los datos, así que busque en ellos de antemano. Una herramienta de descifrado que no cuesta nada podría estar disponible, si un software malicioso especialista fue capaz de descifrar el ransomware. También es posible que las copias de sus archivos se almacenan en algún lugar por usted, usted podría no darse cuenta de ello. Usted también debe tratar de restaurar los archivos a través de la Sombra Explorer, el ransomware puede no haber eliminado las copias de los archivos conocidos como instantáneas. Si usted no desea que esta situación se repita, asegúrese de hacer copias de seguridad periódicas. Si se hubieran tomado el tiempo para hacer copias de seguridad de archivos, sólo se debe restaurar después de quitar Persephone ransomware.

Cómo terminar Persephone ransomware

Debe ser mencionado que no nos animamos trate de desinstalación manual. Usted puede terminar de forma permanente daño a su sistema si se cometen errores. Recomendamos adquirir un software malintencionado de eliminación de software en su lugar. Los programas están diseñados para eliminar Persephone ransomware o amenazas similares, por lo que no debería haber problemas. Sus datos no serán descifrados por el programa, ya que no es capaz de hacerlo. Usted tendrá que mirar en cómo usted puede recuperar los archivos usted mismo.

Descargar herramienta de eliminación depara eliminar Persephone ransomware

Aprender a extraer Persephone ransomware del ordenador

- Paso 1. Quitar Persephone ransomware utilizando el Modo Seguro con funciones de Red.

- Paso 2. Quitar Persephone ransomware utilizando System Restore

- Paso 3. Recuperar sus datos

Paso 1. Quitar Persephone ransomware utilizando el Modo Seguro con funciones de Red.

a) Paso 1. El acceso en Modo Seguro con funciones de Red.

Para Windows 7/Vista/XP

- Inicio → Apagado → Reiniciar → ACEPTAR.

- Presione y mantenga presionado la tecla F8 hasta Opciones Avanzadas de Arranque aparece.

- Seleccione Modo Seguro con funciones de Red

Para Windows 8/10 usuarios

- Pulse el botón de alimentación que aparece en la Windows pantalla de inicio de sesión. Presione y mantenga la tecla Mayús. Haga Clic En Reiniciar.

- Solucionar → opciones Avanzadas → Configuración de Inicio → Reiniciar.

- Elija Habilitar Modo Seguro con funciones de Red.

b) Paso 2. Quitar Persephone ransomware.

Ahora tendrá que abrir su navegador y descargar algún tipo de software anti-malware. Elegir un digno de confianza, instalarlo y tenerlo a escanear su ordenador de las amenazas maliciosas. Cuando el ransomware es encontrado, se retire. Si, por alguna razón, usted no puede acceder a Modo Seguro con funciones de Red, vaya con otra opción.Paso 2. Quitar Persephone ransomware utilizando System Restore

a) Paso 1. Acceso a Modo Seguro con Command Prompt.

Para Windows 7/Vista/XP

- Inicio → Apagado → Reiniciar → ACEPTAR.

- Presione y mantenga presionado la tecla F8 hasta Opciones Avanzadas de Arranque aparece.

- Seleccione Modo Seguro con Command Prompt.

Para Windows 8/10 usuarios

- Pulse el botón de alimentación que aparece en la Windows pantalla de inicio de sesión. Presione y mantenga la tecla Mayús. Haga Clic En Reiniciar.

- Solucionar → opciones Avanzadas → Configuración de Inicio → Reiniciar.

- Elija Habilitar Modo Seguro con Command Prompt.

b) Paso 2. Restaurar archivos y configuraciones.

- Usted tendrá que escribir en el cd de restauración en la ventana que aparece. Presione Entrar.

- Tipo de rstrui.exe y de nuevo, presione Entrar.

- Una ventana pop-up y pulse Siguiente. Elegir un punto de restauración y haga clic en Siguiente de nuevo.

- Pulse Sí.

Paso 3. Recuperar sus datos

Mientras que la copia de seguridad es esencial, todavía hay unos cuantos usuarios que no lo tienen. Si usted es uno de ellos, usted puede intentar el siguiente proporciona los métodos y usted podría ser capaz de recuperar los archivos.a) El uso de la Recuperación de los Datos Pro para recuperar archivos cifrados.

- Descargar Data Recovery Pro, preferiblemente desde un sitio web de confianza.

- Escanear su dispositivo para recuperar los archivos.

- Recuperarse de ellos.

b) Restaurar archivos a través de Windows Versiones Anteriores

Si había habilitado Restaurar Sistema, usted puede recuperar archivos a través de Windows Versiones Anteriores.- Encontrar un archivo que se desea recuperar.

- Haga clic derecho sobre él.

- Seleccione Propiedades y, a continuación, las versiones Anteriores.

- Recoger la versión del archivo que desea recuperar y pulse Restaurar.

c) El uso de Sombra Explorer para recuperar archivos

Si tienes suerte, el ransomware no eliminar las instantáneas. Son realizados por el sistema automáticamente cuando el sistema se bloquea.- Ir a la página web oficial (shadowexplorer.com) y adquirir la Sombra de la aplicación Explorer.

- Configurar y abrir.

- Pulse en el menú desplegable y elegir el disco que desee.

- Si las carpetas son recuperables, que aparecerá allí. Pulse en la carpeta y, a continuación, Exportar.

* Escáner SpyHunter, publicado en este sitio, está diseñado para ser utilizado sólo como una herramienta de detección. más información en SpyHunter. Para utilizar la funcionalidad de eliminación, usted necesitará comprar la versión completa de SpyHunter. Si usted desea desinstalar el SpyHunter, haga clic aquí.