Was ist ransomware

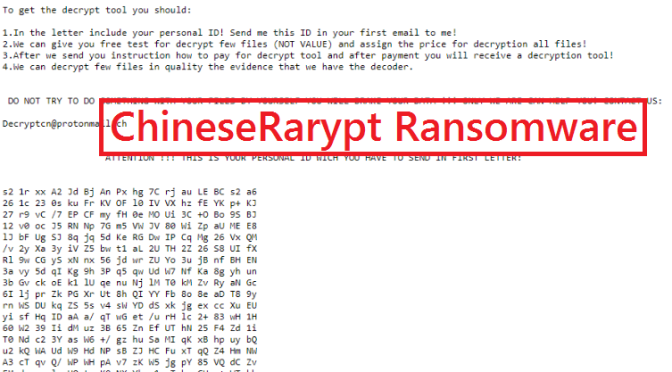

.tiger88818 Datei verschlüsselnde malware sperren Sie Ihre Dateien, und Sie nicht in der Lage sein, um Sie zu öffnen. Kurz gesagt, es ist, als ransomware genannt. Sie könnte sich infiziert haben, Ihr Gerät in ein paar Möglichkeiten, die möglicherweise entweder durch spam-E-Mail-Anhänge, bösartige anzeigen oder downloads aus dubiosen Quellen. Wir werden weiter erklären, dies in einem späteren Absatz. Eine Datei-Verschlüsselung, malware-Infektion führen kann sehr starke Ergebnisse, so müssen Sie sich bewusst sein, wie könnten Sie verhindern ein Verrutschen in. Wenn Sie nicht vertraut sind mit ransomware, könnte es ziemlich schockierend, um herauszufinden, dass Ihre Dateien verschlüsselt wurden. Bald nachdem Sie erkennen, was Los ist, sehen Sie eine Lösegeldforderung, die Sie offen legen, dass, um die Dateien wieder, die Sie haben, Geld zu bezahlen. Wenn Sie sich entschieden haben, erfüllen die Anforderungen berücksichtigen die Tatsache, dass Sie den Umgang mit cyber-kriminellen, die sind unwahrscheinlich, dass Sie fühlen sich moralisch verpflichtet, Ihnen eine Entschlüsselungs-software, nachdem Sie Ihr Geld bekommen. Wir haben wirklich Zweifel Hackern helfen Ihnen bei der Datenwiederherstellung, sind wir eher geneigt zu glauben, dass Sie ignorieren Sie, nachdem die Zahlung erfolgt ist. Sie sollten auch darüber nachdenken, wo das Geld verwendet werden würde, wird es wohl auch die Unterstützung anderer malware. Sie sollten auch einen Blick in die kostenlosen Entschlüsselungs-Programm zur Verfügung, vielleicht eine bösartige software-Spezialist war in der Lage zu knacken die ransomware und entwickeln ein decryptor. Forschung andere Optionen, um Dateien wiederherzustellen, wie ein freies decryptor, bevor Sie irgendwelche Entscheidungen zu geben in die Anforderungen. Wenn Sie waren vorsichtig genug, Ihre Daten zu sichern, einfach löschen .tiger88818 und gehen Sie zu Datei-recovery.

Download-Tool zum EntfernenEntfernen Sie .

Wie Sie verhindern, dass ein ransomware Infektion

Es gibt verschiedene Möglichkeiten, die Sie haben könnten, nahm die Bedrohung. Generell ransomware-stick ganz einfache Methoden für die Infektion, aber es ist auch wahrscheinlich, Kontamination stattgefunden durch etwas aufwändiger. Spam-Mails und malware-downloads sind beliebt unter den low-level-ransomware Autoren/Streuer nicht viel Geschick benötigt wird, um Sie umzusetzen. Spam-E-Mail-Anhänge sind besonders Häufig. Gauner würde wahrscheinlich erhalten Sie Ihre E-Mail-Adresse von anderen cyber-kriminellen, fügen Sie die Datei infiziert mit ransomware zu einer Art legitimen aussehende E-Mail und senden Sie es an Sie, in der Hoffnung Sie würde es öffnen. Im Allgemeinen, die E-Mail würde nicht überzeugen, Menschen, die erlebt haben spam vor, aber wenn Sie noch nie lief in, vor, wäre es nicht schockierend, dass, wenn Sie fiel für es. Möglicherweise gibt es Anzeichen dafür, dass es sich um malware, die Sie zu tun, so etwas wie ein Unsinn E-Mail-Adressen und einen text voller Grammatik-Fehler. Wir würde nicht unerwartet sein, wenn große Namen von Unternehmen wie Amazon oder eBay verwendet wurden, weil die Benutzer mehr Vertrauen mit Absendern, die Sie kennen. So, zum Beispiel, wenn Amazon E-Mails, die Sie noch brauchen, um zu überprüfen, ob die E-Mail-Adresse korrekt ist, nur sicher sein. Eine rote Flagge sollte auch der Gruß fehlt Ihr name, oder sonst irgendwo in der E-Mail für diese Angelegenheit. Wenn Sie eine E-Mail bekommen von einer Firma/Organisation Sie hatte das Geschäft mit vor, werden Sie immer Ihren Namen, anstelle von Mitglied/der Benutzer/Kunden. Zum Beispiel, wenn Sie ein Benutzer von Amazon, Ihr name wird automatisch in jede E-Mail Sie gesendet werden.

Wenn Sie gerade übersprungen, die den ganzen Abschnitt, was sollten Sie nehmen von diesem ist, dass die überprüfung der Identität des Absenders vor dem öffnen der Datei-Anlage ist von entscheidender Bedeutung. Und beim Besuch von zweifelhaften web-Seiten, seien Sie vorsichtig, um sich nicht mit Werbung. Wenn Sie nicht vorsichtig sind, ransomware, könnte am Ende immer in Ihrem Computer. Werbung, die Sie stoßen auf Dubiose Webseiten sind fast nie vertrauenswürdig, so vermeiden Sie die Interaktion mit Ihnen. Ungeregelte download Quellen könnten leicht mit bösartigen Elemente, die ist, warum Sie sollten aufhören, mit Ihnen. Downloads über torrents und so, kann schädlich sein, deshalb sollten Sie zumindest die Kommentare zu Lesen, um sicherzustellen, dass Sie das herunterladen von gesicherten Dateien. Es wäre nicht sehr ungewöhnlich für Fehler in der software verwendet werden, die für die Infektion werden in der Lage zu bekommen in. Um zu verhindern, malware nutzen diese Schwachstellen, Ihre software aktualisiert werden muss. Wenn software-Anbieter Kenntnis von einem Fehler, Sie es behoben werden in einem patch, und alles, was Sie wirklich tun müssen, ist zu ermöglichen, den fix zu installieren.

Was hat es zu tun

Wenn Sie starten Sie die ransomware malware-Datei, die Ihr Gerät gescannt werden für bestimmte Datei-Typen, und wenn Sie entdeckt werden, werden Sie verschlüsselt. Nicht schockiert sein, zu sehen, Fotos, Dokumente, etc gesperrt, da diese wahrscheinlich halten Sie von einiger Bedeutung. Die Datei verschlüsselnde malware verwenden einen leistungsstarken Verschlüsselungs-Algorithmus für die Verschlüsselung, sobald Sie ausfindig gemacht worden sind. Diejenigen, die verschlüsselt worden sind, haben eine seltsame Datei-Erweiterung angehängt. Ein Lösegeld-Hinweis sollte auch angezeigt werden, in denen die Gauner erklären, was passiert ist, und verlangen, dass Sie erwerben Ihren angeboten decryptor. Möglicherweise werden Sie gebeten, die Kosten von $50 bis ein paar tausend Dollar, abhängig von der ransomware. Ob bezahlen oder nicht ist Ihre Entscheidung, aber das ehemalige ist nicht die empfohlene option. Es ist wahrscheinlich, dass Sie erreichen können, Daten Wiederherstellung durch verschiedene Mittel, damit die Forschung Ihnen etwas anderes vor. Wenn es möglich ist, die ransomware entschlüsselt zu werden, ist es wahrscheinlich, dass es eine Kostenlose decryptor verfügbar, veröffentlicht von malware-Forschern. Vielleicht eine Sicherung verfügbar ist, und Sie einfach nicht daran erinnern. Es könnte auch möglich sein, dass die ransomware nicht löschen Schattenkopien Ihrer Dateien, das heißt, Sie sind erstattungsfähig via Shadow Explorer. Wenn Sie nicht wollen, um am Ende in dieser Art von situation wieder, die wir wirklich empfehlen Sie investieren Geld in backup um Ihre Daten zu schützen. Wenn Sie gesicherte Dateien vor der ransomware anreisen, können Sie die Dateien wiederherstellen, nachdem Sie vollständig zu löschen .tiger88818.

.tiger88818 Beseitigung

Es sollte erwähnt werden, dass es nicht ermutigt, zu versuchen, manuelle Entfernung. Einen Fehler machen könnte irreversible Schäden an Ihrem Gerät. Es wäre sicherer, zu verwenden zum entfernen bösartiger software-Dienstprogramm, weil die Infektion kümmern würde durch das Programm. Es sollte keine Schwierigkeiten, weil diese utilities sind zu entfernen .tiger88818 und ähnliche Bedrohungen. Da dieses Programm wird nicht helfen Ihnen bei der Wiederherstellung von Dateien, nicht erwarten, zu finden, die Ihre Dateien entschlüsselt, nachdem die Infektion beendet wurde. Sie werden selbst zu erforschen, Datei-recovery-Möglichkeiten statt.

Download-Tool zum EntfernenEntfernen Sie .

Erfahren Sie, wie .tiger88818 wirklich von Ihrem Computer Entfernen

- Schritt 1. Entfernen .tiger88818 im Abgesicherten Modus mit Netzwerktreibern.

- Schritt 2. Entfernen .tiger88818 mit System Restore

- Schritt 3. Ihre Daten wiederherstellen

Entfernen .tiger88818 im Abgesicherten Modus mit Netzwerktreibern.

a) Schritt 1. Zugang Abgesicherten Modus mit Netzwerkunterstützung.

Für Windows 7/Vista/XP

- Start → Herunterfahren → Neustart → "OK".

- Drücken und halten Sie die Taste F8, bis das Erweiterte Boot-Optionen wird angezeigt.

- Wählen Sie den Abgesicherten Modus mit Netzwerkunterstützung

Für Windows 8/10 Benutzer

- Drücken Sie die power-Taste, erscheint am Windows login-Bildschirm. Drücken und halten Sie die Umschalttaste gedrückt. Klicken Sie Auf Neu Starten.

- Problembehandlung → Erweiterte Optionen → Starteinstellungen → neu Starten.

- Wählen Sie "Aktivieren" Abgesicherten Modus mit Netzwerkunterstützung.

Schritt 2. Entfernen .tiger88818.

Sie müssen nun öffnen Sie Ihren browser und downloaden Sie irgendeine Art von anti-malware-software. Wählen Sie eine Vertrauenswürdige, installieren Sie es und Scannen Sie Ihren computer auf schädliche Bedrohungen. Wenn die ransomware gefunden wird, entfernen Sie es.

Wenn aus irgendeinem Grund können Sie keinen Zugriff auf den Abgesicherten Modus mit Netzwerkunterstützung, gehen mit einer anderen option.

Entfernen .tiger88818 mit System Restore

a) Schritt 1. Zugang Abgesicherten Modus mit Command Prompt.

Für Windows 7/Vista/XP

- Start → Herunterfahren → Neustart → "OK".

- Drücken und halten Sie die Taste F8, bis das Erweiterte Boot-Optionen wird angezeigt.

- Wählen Sie Abgesicherter Modus mit Command Prompt.

Für Windows 8/10 Benutzer

- Drücken Sie die power-Taste, erscheint am Windows login-Bildschirm. Drücken und halten Sie die Umschalttaste gedrückt. Klicken Sie Auf Neu Starten.

- Problembehandlung → Erweiterte Optionen → Starteinstellungen → neu Starten.

- Wählen Sie "Aktivieren" Abgesicherten Modus mit Command Prompt.

b) Schritt 2. Dateien und Einstellungen wiederherstellen.

- Geben Sie in den cd wiederherstellen in dem Fenster, das erscheint. Drücken Sie Die EINGABETASTE.

- Geben rstrui.exe und erneut, drücken Sie die EINGABETASTE.

- Ein Fenster wird pop-up und drücken Sie Weiter. Wählen Sie einen Wiederherstellungspunkt aus, und drücken Sie erneut auf Weiter.

- Drücken Sie Ja.

Schritt 3. Ihre Daten wiederherstellen

Während der Sicherung ist unerlässlich, es gibt doch noch ein paar Nutzer, die es nicht haben. Wenn Sie einer von Ihnen sind, können Sie versuchen, die unten bereitgestellten Methoden und Sie könnten nur in der Lage sein, um Dateien wiederherzustellen.a) Mit Data Recovery Pro-verschlüsselte Dateien wiederherstellen.

- Download Data Recovery Pro, vorzugsweise von einer vertrauenswürdigen website.

- Scannen Sie Ihr Gerät nach wiederherstellbaren Dateien.

- Erholen Sie.

b) Wiederherstellen von Dateien durch Windows Vorherigen Versionen

Wenn Sie die Systemwiederherstellung aktiviert ist, können Sie Dateien wiederherstellen, die durch Windows Vorherigen Versionen.- Finden Sie die Datei, die Sie wiederherstellen möchten.

- Mit der rechten Maustaste auf es.

- Wählen Sie Eigenschaften und dann die Vorherigen Versionen.

- Wählen Sie die version der Datei, die Sie wiederherstellen möchten, und drücken Sie Wiederherstellen.

c) Mit Shadow Explorer wiederherstellen von Dateien

Wenn Sie Glück haben, die ransomware nicht löschen die Schattenkopien. Sie sind von Ihrem system automatisch, wenn das system abstürzt.- Gehen Sie auf der offiziellen website (shadowexplorer.com) und dem Erwerb der Shadow-Explorer-Anwendung.

- Einrichten und öffnen Sie es.

- Drücken Sie auf die drop-down-Menü und wählen Sie die Festplatte, die Sie wollen.

- Wenn die Ordner wiederhergestellt werden können, werden Sie dort erscheinen. Drücken Sie auf den Ordner und dann Exportieren.

* SpyHunter Scanner, veröffentlicht auf dieser Website soll nur als ein Werkzeug verwendet werden. Weitere Informationen über SpyHunter. Um die Entfernung-Funktionalität zu verwenden, müssen Sie die Vollversion von SpyHunter erwerben. Falls gewünscht, SpyHunter, hier geht es zu deinstallieren.